Перечень вопросов для реализации тестирования

| вопрос | варианты ответов |

| Какое определениене относится к термину информация | а) снятая неопределенность б) знания, подготовленные людьми для социальногоиспользования в обществе и зафиксированные на материальном носителе в) сведения (сообщения, данные) независимо от формыих представления г) изложение, разъяснение какого-либо факта, явления,события |

| Меранеопределенности в теории информации называется | а) энтропией б) событием в) сообщением г) сигналом |

| Сигнал называютаналоговым, если | а) он может принимать конечное число конкретныхзначений б) он непрерывно изменяется по амплитуде во времени в) он несет какую-либо информацию г) это цифровой сигнал |

| Сигнал называютдискретным, если | а) он может принимать конечное число конкретныхзначений б) он непрерывно изменяется по амплитуде во времени в) он несет какую-либо информацию г) это цифровой сигнал |

| Примеромдискретной информации является | а) видеоинформация б) музыка в) человеческая речь г) текстовая информация |

| Примеромнепрерывной информации является | а) байт б) человеческая речь в) буква г) текст |

| Тактильнуюинформацию человек получает посредством | а) органов слуха б) органов осязания в) органов обоняния г) органов зрения |

| Степеньсоответствия информации, полученной потребителем, тому, что автор вложил в еесодержание – это свойство | а) адекватностиинформации б) достоверностиинформации в) актуальностиинформации г) полноты информации |

| Информацию,существенную и важную в настоящий момент, называют | а) полной б) адекватной в) актуальной г) достоверной |

| Информацию,отражающую истинное положение вещей, называют | а) полной б) адекватной в) актуальной г) достоверной |

| Материальныйобъект, предназначенный для хранения и передачи информации, называется | а) получатель информации б) хранитель информации в) носитель информации г) канал связи |

| За минимальнуюединицу измерения количества информации принят | а) 1 бит б) 1 Кбайт в) 1 бод г) 1 байт |

| 1 гигабайтсодержит … байтов | а) 1000000 б) 220 в) 230 г) 103 |

| Имеется сообщениеобъемом 223 бит. В мегабайтах объем этого сообщения равен | а) 1024 б) 64 в) 8 г) 1 |

| С помощью одногобайта при двоичном кодировании можно представить целое неотрицательное числоот нуля до … | а) 257 б) 255 в) 256 г) 1 |

| В книге 500страниц. На каждой странице книги 20 строк по 64 символа. В кодировке ASCIIобъем книги равен … килобайт | а) 640 б) 625 в) 1250 г) 1,25 |

| В кодировке ASCIIслово МЕГАБАЙТ займет … байтов(а) | а) 1024 б) 64 в) 8 г) 1048576 |

| При кодировании(Unicode) информационный объем фразы «Ученье – свет, а неученье – тьма» составляет[1] | а) 54 байт б) 56 бит в) 528 бит г) 33 байт |

| Количествоинформации, которое содержит сообщение, уменьшающее неопределенность знания в2 раза, называется | а) дит б) байт в) бит г) бод |

| Процесспреобразования информации от исходной ее формы до определенного результата –это процесс | а) сбора данных б) передачи данных в) хранения данных г) обработкиданных |

| Процесс,использующий совокупность средств и методов сбора, обработки и передачиданных для получения информации нового качества о состоянии объекта, процессаили явления, называется | а) информационной технологией б) информационным ресурсом в) информатизацией общества г) информационной системой |

| Втораяинформационная революция связана с | а) возникновением письменности б) появлением печатного станка в) открытием электричества и появлением на его основеновых средств коммуникации г) появлением компьютеров, доступных миллионампользователей |

| C открытием электричества и появлением наего основе новых средств коммуникации связана | а) перваяинформационная революция б) втораяинформационная революция в) третьяинформационная революция г) четвертаяинформационная революция |

| Десятичное число 6в двоичной системе счисления выглядит как | а) 101 б) 110 в) 111 г) 100 |

| Автором проектапервой автоматической вычислительной машины (аналитической машины) является | а) Чарльз Бэббидж б) Джон фон Нейман в) Михаил Васильевич Ломоносов г) Блез Паскаль |

| Первая в мире ЭВМназывалась | а) МЭСМ б) ENIAC в) IBM PC г) МАРК-1 |

| Персональныекомпьютеры относятся к … поколению ЭВМ | а) третьему б) четвертому в) пятому г) первому |

| Второе поколениеЭВМ строилось | а) на электронных лампах б) на транзисторах в) на интегральных схемах г) на больших и сверхбольших интегральных схемах |

| Основные принципы построенияцифровых вычислительных машин были разработаны | а) Дж. фон Нейманом б) Ч. Беббиджем в) С.А. Лебедевым г) Адой Лавлейс |

| Принципами фонНеймана функционирования компьютера являются следующие | а) обязательное наличие внешней памяти (винчестера) б) наличие операционной системы в) каждая ячейка памяти имеет уникальный адрес г) данные и программы хранятся в одной памяти вдвоичном виде |

| К принципам работывычислительной системы, сформулированным Джоном фон Нейманом, не относитсяпринцип | а) разделения памяти программ и данных б) однородности памяти в) адресности г) программного управления |

| Минимальныйперечень устройств, необходимых для работы каждой ЭВМ архитектуры Джона фонНеймана, обязательно включает в себя | а) устройства ввода-вывода б) винчестер в) процессор г) оперативную память |

| В фон-неймановскойархитектуре компьютера часть процессора, которая выполняет команды,называется | а) памятью б) арифметико-логическимустройством (АЛУ) в) устройством управления (УУ) г) устройством ввода |

| К базовойконфигурации персонального компьютера не относится | а) клавиатура б) монитор в) системный блок г) принтер |

| Производительностьработы компьютера (быстрота выполнения операций) зависит от | а) размера экрана дисплея б) частоты процессора в) напряжения питания г) быстроты нажатия на клавиши |

| В терафлопсахизмеряется быстродействие современных | а) суперкомпьютеров б) жестких дисков в) персональных компьютеров г) принтеров |

| Определите, какомуиз перечисленных критериев классификации соответствуют приведенные видыкомпьютеров: 1) пофункциональному назначению 2) поспециализации 3) посовместимости | а) универсальные б) карманные компьютеры в) Macintosh г) суперкомпьютеры |

| Основнойхарактеристикой процессора является | а) форм-фактор б) время отклика в) тактовая частота г) количество слотов расширения |

| Арифметико-логическоеустройство предназначено для | а) выполнения арифметических операций б) декодирования команд в) перемещения данных г) управления устройствами компьютера |

| К основнымхарактеристикам центрального процессора относятся | а) объем встроенной кэш-памяти б) разрядность в) количество слотов расширения г) тактоваячастота |

| На материнскойплате персонального компьютера размещаются | а) системные шины б) контроллер клавиатуры в) винчестер г) контроллер винчестера |

| Из перечисленныхвидов памяти наибольшей информационной емкостью обладает | а) микропроцессорная память б) кэш-память в) оперативная память г) CMOS |

| Постоянноезапоминающее устройство служит для | а) хранения программ пользователя во время работы б) постоянного хранения особо важных документов в) хранения программ начальной загрузки компьютера итестирования его узлов г) хранения постоянно используемых программ |

| Оперативноезапоминающее устройство (ОЗУ) относится к виду памяти | а) на оптических дисках б) внешней в) внутренней г) на магнитных дисках |

| RAM – это | а) память с произвольным доступом б) память с последовательным доступом в) регистры микропроцессора г) внутренняя память |

| При отключениикомпьютера информация стирается | а) из постоянной памяти б) с жесткого диска в) с компакт-диска г) из оперативнойпамяти |

| Какое устройствообладает наименьшей скоростью обмена информацией | а) CD-ROM дисковод б) жесткий диск в) дисковод гибких дисков г) микросхемы оперативной памяти |

| Какое устройствообладает наибольшей скоростью обмена информацией | а) CD-ROM дисковод б) жесткий диск в) дисковод гибких дисков г) микросхемыоперативной памяти |

| Аппаратноеподключение периферийного устройства к магистрали производится через | а) регистр б) драйвер в) контроллер г) стример |

| Назначением шинкомпьютера является | а) соединение между собой его функциональныхэлементов и устройств б) устранение теплового излучения в) устранение излучения сигналов г) применение общего источника питания |

| Системной шинойкомпьютера не является | а) шина данных б) шина адреса в) виртуальная шина г) шина управления |

| Внешнимизапоминающими устройствами являются | а) стриммер б) кэш-память в) flash USB Drive г) винчестер |

| К внутреннейпамяти относятся | а) память на компакт-дисках (CD) б) оперативная память в) винчестер г) постоянная память |

| Принцип записи наперезаписываемые оптические компакт-диски заключается в | а) переносе электрического заряда на затвортранзистора б) просвечивании лучом ультрафиолетовой лампы в) нагревании рабочего слоя диска лазером г) намагничивании поверхности диска |

| К устройствамтолько вывода информации относятся | а) дисплей, сканер, принтер, аудиоколонки б) дисплей, принтер, плоттер, аудиоколонки в) мышь, сканер, принтер, аудиоколонки г) плоттер, дисплей, стриммер, принтер, аудиоколонки |

| Сканер – этоустройство, предназначенное для ввода | а) точечных (растровых) изображений б) рукописного текста как обычного текста в) печатного текста как обычного текста длятекстового редактора г) объектных (векторных) изображений |

| Сканериспользуется для | а) ввода текстовой и графической информации вкомпьютер б) вывода цветных картинок на бумагу в) печати текстовой и графической информации г) управления курсором |

| Характеристикойсканера, определяющей качество получаемых цифровых изображений, служит(-ат) | а) планшетный метод сканирования б) число точек на дюйм в) максимальные размеры документа г) размеры цифрового изображения |

| Укажите, какиеустройства из предложенного списка являются устройствами вывода данных | а) сканер б) блок питания в) монитор г) плоттер |

| Один из физическихканалов ввода/вывода компьютера – разъем называется | а) линией связи б) портом в) порталом г) каналом |

| COM-портыкомпьютера обеспечивают | а) связь между устройствами на системной плате б) побайтную передачу данных в) побитовую передачу данных г) подключение большого количества (до 127) устройств |

| Устройствомручного ввода графических данных, выполненного в виде рукоятки, связанной сдатчиками напряжения, является | а) джойстик б) мышь в) курсор г) световое перо |

| При вводе символовс клавиатуры для переключения между режимами вставки и замены служит клавиша | а) Shift б) Insert в) Num Lock г) PrtScr |

| Любой компонентЭВМ и предоставляемые им возможности называются | а) ресурсом б) приложением в) кластером г) окном |

| Для выводаточечных (растровых) изображений, созданных пользователем, нельзяиспользовать | а) графический планшет б) плоттер в) принтер г) сенсорный экран |

| Разрешающейспособностью (разрешением) монитора является | а) количество пикселей в квадратном сантиметре б) размер диагонали экрана в) количество отображаемых цветов г) количествоточек (пикселей) изображения по горизонтали и вертикали экрана |

| Такие параметры,как время реакции пикселя и угол обзора, характерны для следующих устройств | а) сканер б) LCD-монитор в) плоттер г) TFT-монитор |

| ХарактеристикойLCD мониторов персонального компьютера является | а) угол обзора б) количество точек люминофора в) объем хранимых изображений г) длительность послесвечения |

| Электронные схемыдля управления внешними устройствами – это | а) джойстики б) контроллеры в) системные шины г) транзисторы |

| Промежуточныйбуфер с быстрым доступом, содержащий копию той информации, которая хранится впамяти с менее быстрым доступом, но с наибольшей вероятностью может бытьоттуда запрошена, называют | а) внешней памятью б) памятью на оптических дисках в) кэш-памятью г) памятью на магнитных дисках |

| Разрешениепринтера – это | а) число точек, которое способен напечатать принтерна одном дюйме б) поддерживаемый формат бумаги при печати в) число страниц, которое принтер печатает за минуту г) количество цветов, используемых принтером дляцветной печати |

| К основнымпараметрам лазерных принтеров относятся | а) буфер данных, уровень шума б) ширина каретки, максимальная скорость печати в) разрешающая способность, буфер печати г) производительность, формат бумаги |

| Верными являютсяутверждения, что | а) системой команд обладает процессор б) контроллеры устройств компьютера обладают системойкоманд в) оперативная память не обладает системой команд г) манипулятор «Мышь» обладает системой команд |

| Установитесоответствие между уровнями программного обеспечения вычислительной системы иих основным назначением: 1. Базовоепрограммное обеспечение 2. Системноепрограммное обеспечение 3. Служебноепрограммное обеспечение 4. Прикладноепрограммное обеспечение | а) обеспечение решения конкретных задач на конкретномрабочем месте б) автоматизация работ по проверке и настройкекомпьютерной системы в) проверка состава и работоспособностивычислительной системы г) подключение/отключение внешних устройств д) обеспечение взаимодействия программ компьютера спрограммами базового уровня |

| Проверка состава иработоспособности компьютерной системы – это назначение … программногообеспечения | а) прикладного б) базового в) служебного (сервисного) г) системного |

| Ввод,редактирование и оформление текстовых данных позволяет осуществлять …программное обеспечение | а) прикладное б) инструментальное в) системное г) служебное (сервисное) |

| Одной из функцийсистемного программного обеспечения является | а) архивация данных б) организация файловой системы в) проверка диска на наличие ошибок г) дефрагментация диска |

| Служебнымиявляются программы | а) Outlook Express б) DrWeb в) WordPad г) Total Commander |

| К категориислужебных программ OC Windows относятся программы для | а) организации пользовательского интерфейса б) восстановления поврежденной информации в) оптимизации дискового пространства г) тестирования работоспособности компьютера |

| Установитесоответствие между классами служебных программных средств и названиямиконкретных программ: 1. Диспетчерыфайлов (файловые менеджеры) 2. Средства сжатияданных (архиваторы) 3. Средствакомпьютерной безопасности 4. Средствапросмотра и конвертации | а) Adobe PhotoShop 4 б) DrWeb 3 в) Adobe Reader 4 г) Total Commander 1 д) WinZip 2 |

| Служебнаяпрограмма Проверка диска выявляет | а) нарушения целостности файловой системы б) синтаксические ошибки в текстовых документах в) устаревшие файлы г) физическиеошибки, связанные с дефектами жесткого диска |

| Совокупностьсредств операционной системы, обеспечивающих взаимодействие устройств и программв рамках вычислительной системы, – это | а) драйвер б) пользовательский интерфейс в) аппаратно-программный интерфейс г) графический интерфейс |

| Файл – это | а) единица измерения информации б) программа в оперативной памяти в) текст, распечатанный на принтере г) именованная областьпамяти на диске |

| Расширение файлахарактеризует | а) место, занимаемое файлом на диске б) место создания файла в) объем файла г) тип информации,содержащейся в файле |

| Исполняемые файлыимеют расширения имени | а) *.exe, *.com, *.bat б) *.rar, *.zip, *.arj в) *.xls, *.docs, *.ppt г) *.bmp, *.jpg, *.pcx |

| Файл,восстанавливаемый из «Корзины», перемещается | а) в папку «Мои документы» б) на «Рабочий стол» в) в «Буфер обмена» г) в папку, изкоторой он был удален |

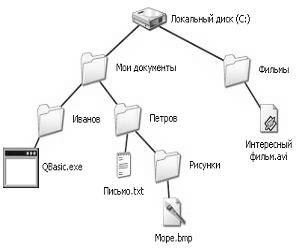

Полное имя файла Море.bmp.– это | а) C:\Мои документы\Иванов\Петров\Рисунки\Море.bmp б) Море.bmp\Рисунки\Петров \Мои документы\C: в) C:\Мои документы\Петров\Рисунки\Море.bmp г) Море.bmp\C:\Мои документы\Петров\Рисунки |

В одной из папокжесткого диска имеются файлы. После проведения сортировки «по имени» впорядке убывания файлы расположатся в порядке   | а) б), е), г), а), д), ж), в) б) д), а), г), е), б), в), ж) в) б), ж), а), г), д), в), е) г) в), ж), д), а), г), е), б) |

| Операционнаясистема – это | а) программа, обеспечивающая управление базами данных б) антивирусная программа в) программа, управляющая работой компьютера г) система программирования |

| В основные функцииоперационных систем не входит | а) управление ресурсами компьютера б) обеспечение диалога с пользователем в) обслуживание файловой структуры г) разработкапрограмм для ЭВМ |

| Операционнойсистемой является | а) Norton Commander б) LINUX в) TCP/IP г) 1С: Предприятие |

| По реализацииинтерфейса пользователя операционные системы разделяются на | а) общие и частные б) однопользовательские и многопользовательские в) графические и неграфические г) однозадачные и многозадачные |

| Процесс загрузкиоперационной системы начинается с | а) появления на экране монитора приглашения ввестикоманду загрузки б) поиска загрузчика операционной системы в) передачи управления работой компьютера загрузчикуоперационной системы г) выполнения программы самотестирования компьютера |

| «Корзина» в OCWindows – это папка для | а) хранения всех файлов, удаленных за последние 24часа б) хранения файлов после выполнения команды Вырезать в) хранения в течение 24 часов всех удаленных файлов г) временногохранения удаленных в процессе работы файлов |

Выделенная частьПанели задач имеет название  | а) панель инструментов б) панель быстрого запуска в) область уведомлений г) панель состояния |

| Программойархиватором называют | а) программу проверки диска б) программу резервного копирования файлов в) программу для сжатия файлов г) систему управления базами данных |

| Программы-архиваторыотносятся к … программному обеспечению | а) служебному (сервисному) б) инструментальному в) системному г) прикладному |

| К основнымфункциям программ-архиваторов относятся | а) проверка файлов на наличие ошибок перед упаковкойв архив б) защита архивных файлов от просмотра инесанкционированной модификации в) создание самораспаковывающихся архивов г) проверка целостности файловой системы |

| Прикладнойпрограммой является | а) Borland Delphi б) Adobe Photoshop в) драйвер управления монитором г) антивирус Касперского |

| При нажатии накнопку с изображением ножниц на панели инструментов Стандартная | а) происходит разрыв страниц б) вставляется вырезанный ранее текст в) удаляется выделенный текст из документа г) появляется схема документа, разбитого на страницы |

| Команда Вставить в меню Правка в Microsoft Word бывает недоступна, когда | а) в буфере обмена пусто б) курсор установлен в конце текста в) в рабочей области есть выделенные объекты г) в рабочей области нет выделенных объектов |

| Подформатированием текста понимают | а) удаление текста б) исправление ошибок в тексте в) оформление текста г) копирование текста |

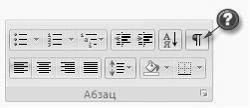

Активацияуказанного на рисунке режима в Microsoft Word позволяет пользователю увидеть  | а) непечатаемые знаки форматирования б) автособираемое оглавление в) верхний или нижний колонтитулы г) буквицу |

| Выбор числовогозначения в раскрывающемся списке «Размер шрифта» приложения Microsoft Wordпозволяет изменить | а) номер страницы б) кегль шрифта в) гарнитуру шрифта г) серифы шрифта[2] |

| При работе стекстовым документом в MS Word диалоговое окно «Параметры страницы» доступно | а) только перед набором текста б) только после окончательного редактированиядокумента в) в любое время г) только перед распечаткой документа |

| Какой изпараметров нельзя указать при форматировании страницы | а) поля б) ориентацию страницы в) размер страницы г) тип страницы |

| В текстовомредакторе при задании параметров страницы устанавливаются | а) гарнитура, размер, начертание б) отступ, интервал в) поля, ориентация г) стиль, шаблон |

| Колонтитул – это | а) специальная информация внизу или вверху страницы б) шаблон документа в) символ г) многоколоночный текст |

| Редактор формул в Microsoft Word называется | а) Microsoft Clip Gallery б) Microsoft Graph в) Microsoft Excel г) Microsoft Equation 3.0 |

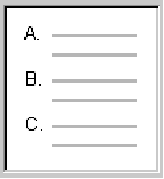

Приведенный нарисунке стиль списка позволяет создавать … список  | а) нумерованный б) многоуровневый в) маркированный г) стандартный |

Указатель мыши вMS Excel имеет вид  при при | а) выделении блока ячеек б) выборе значения из раскрывающегося списка в) изменении ширины столбца г) заполнении ячеек по закономерности(автозаполнении) |

| В ячейкуэлектронной таблицы нельзя ввести | а) текст б) рисунок в) формулу г) число |

| В Microsoft Excel в ячейке B2записана формула =$A3*C4. Какой вид примет эта формула после копирования ее вячейку D3 | а) =$A$3*E5 б) =$A3*E5 в) =$A4*E5 г) формула не изменится |

| При копированиисодержимого ячейки C3 в ячейку E6 в ячейке E6 была получена формула=C4+$B4+E$1+$D$1. В ячейке C3 была записана формула | а) =A1+$B1+C$1+$D$1 б) A1+$B1+C$1+$D$1 в) =A1+$B1+C$1 г) =A1+B1+C1+D1 |

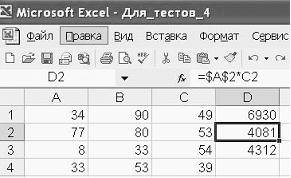

Дан фрагментэлектронной таблицы. При копировании формулы из ячейки D2 в ячейку D4 будетполучена формула  | а) $A$2*C4 б) $A$2*C4 в) =A4*C4 г) =$A$2*$C$2 |

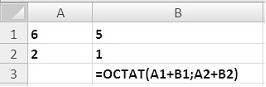

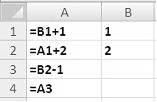

Дан фрагментэлектронной таблицы в режиме отображения формул. Функция ОСТАТ(X, Y)возвращает остаток от деления X на Y. Результат вычислений в ячейке B3 равен  | а) 2 б) 3 в) 0 г) 3,67 |

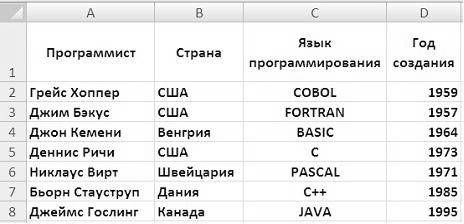

Дан фрагментэлектронной таблицы. После выполнения сортировки по возрастанию сначала постолбцу Страна, затем по столбцу Программист строкирасположатся в порядке  | а) 4, 7, 8, 2, 3, 5, 6 б) 7, 2, 5, 8, 3, 4, 6 в) 4, 7, 8, 3, 5, 2, 6 г) 4, 7, 8, 2, 5, 3, 6 |

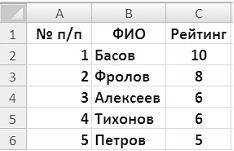

Дан фрагментэлектронной таблицы  Следующая таблица Следующая таблица  получена изисходной путем сортировки получена изисходной путем сортировки | а) cначала по столбцу B, затем по столбцу C б) по столбцу A в) cначала по столбцу С, затем по столбцу B г) последовательно по столбцам A, B, C |

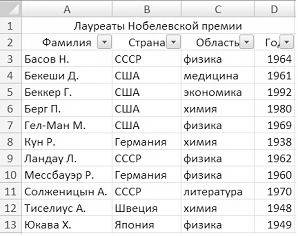

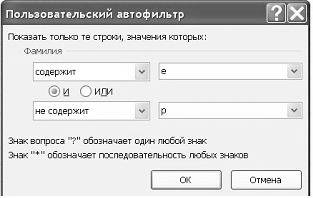

Дан фрагментэлектронной таблицы:  Количествозаписей, удовлетворяющих условиям следующего пользовательского автофильтра, Количествозаписей, удовлетворяющих условиям следующего пользовательского автофильтра,  равно равно | а) 7 б) 4 в) 3 г) 0 |

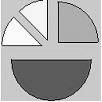

Дан фрагментэлектронной таблицы в режиме отображения формул.  После выполнения вычислений была построена диаграмма по значениям диапазонаячеек A1:A4. Укажите получившуюся диаграмму После выполнения вычислений была построена диаграмма по значениям диапазонаячеек A1:A4. Укажите получившуюся диаграмму | а)  б) б)  в) в)  г) г)  |

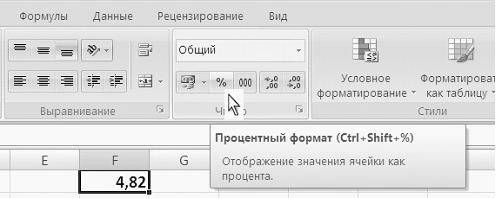

В ячейку F1введено число 4,82. Если нажать на кнопку Процентный формат, то эточисло примет вид  | а) 482 б) 482% в) 4,82% г) 482,00% |

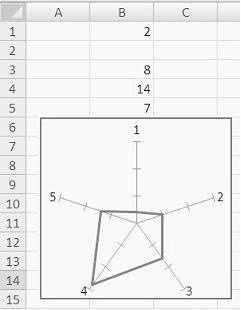

Дан фрагментэлектронной таблицы и лепестковая диаграмма.  Ячейка B2 содержитзначение Ячейка B2 содержитзначение | а) 5 б) 10 в) 15 г) 7 |

| Кнопка «Мастерфункций» в Microsoft Excel используется | а) для создания сложных функций б) для вызова всех встроенных функций программы в) для вызова только математических функций г) для вызова только статистических функций |

| Основное отличие электронныхтаблиц от реляционных баз данных | а) приспособленностьк расчетам б) структуризацияданных в) табличноепредставление данных г) приспособленностьк расчетам и структуризация данных |

| К функциям Microsoft Excel как базы данныхне относится функция | а) сортировки б) фильтрации в) автоформатирования г) работы с формой |

| Чем отличаетсяпроцедура поиска решения от подбора параметра | а) поиск решенияпозволяет подбирать требуемый результат, изменяя значения сразу несколькихячеек б) поиск решенияпозволяет подбирать требуемый результат, изменяя значения сразу несколькихячеек, а также устанавливать ограничения на изменяемые значения в) поиск решенияпозволяет подбирать требуемый результат, изменяя значения только однойячейки, но при этом позволяет устанавливать ограничения на изменяемоезначение г) ничем неотличается |

| Вы хотитеподобрать значение одной ячейки, изменяя значения влияющей на нее ячейки.Какое средство Microsoft Excel позволит Вам это сделать | а) таблицаподстановки б) макросы в) подбор параметра г) расширенный фильтр |

| Способ реализациипостроения изображения на экране, при котором используется уже готовый наборлиний, называется | а) растровым б) векторным в) лучевым г) графическим |

| Минимальнымобъектом, используемым в растровом графическом редакторе, является | а) точка экрана (пиксель) б) палитра цветов в) объект (линия, прямоугольник, окружность и т.д.) г) символ |

| Разрешениерастрового изображения – это | а) количество точек изображения на единицу длины б) максимальные размеры (ширина и высота) изображения в) размер мельчайших элементов изображения г) размер фокусного расстояния линзы сканера |

| В цветовой моделиRGB установлены следующие параметры: 0, 255, 0. Какой цвет будетсоответствовать этим параметрам | а) черный б) красный в) зеленый г) синий |

| Заливка с плавнымпереходом от одного цвета к другому или между разными оттенками одного цветаназывается | а) узором б) текстурой в) фоном г) градиентом |

| CMYK – это | а) формат графических файлов б) графический редактор в) тип принтера г) системапредставления цвета |

| В модели CMYK вкачестве базовых применяются цвета | а) красный, зеленый, синий, черный б) голубой, пурпурный, желтый, черный в) красный, голубой, желтый, синий г) голубой, пурпурный, желтый, белый |

| В векторнойграфике изображение хранится в виде | а) кода цвета каждой точки б) независимых объектов, состоящих из массива точекизображения в) формализованных математических описаний объектов г) стандартных шаблонов объектов из строго заданногонабора примитивов |

| Независимыйминимальный элемент изображения в растровой графике, из множества которых истроится изображение, называется | а) линия б) текстура в) пиксель (точка, пиксел) г) контур |

| Какие изперечисленных программ являются средствами обработки векторной графики | а) CorelDraw б) Adobe PhotoShop в) Adobe Illustrator г) Paint |

| Для созданиявекторных изображений, основой которых является линия, предназначенграфический редактор | а) Paint Brush б) 3D Studio Max в) CorelDraw г) Adobe Photoshop |

| Какие изперечисленных форматов графических данных распространены в Интернет | а) bmp б) pcd в) gif г) jpg |

| Основным объектомэлектронной презентации является | а) слайд б) диаграмма в) рисунок г) таблица |

На рисункеприведен режим … работы с презентаций  | а) демонстрации (показа) б) структуры в) слайдов (обычный) г) сортировщикаслайдов |

На приведенномслайде  отсутствует объект отсутствует объект | а) WordArt б) список в) рисунок из файла г) автофигура |

На рисункепредставлен момент работы с презентацией в MS Power Point. В настоящее времяпользователь собирается  | а) изменить размер шрифта выделенного текстовогофрагмента б) изменитьразмеры выделенного объекта в) вставить номер текущего слайда г) изменить размер шрифта всех текстовых фрагментов |

При работе впрограмме MS Power Point приведенное на рисунке окно служит для  | а) настройки эффектов анимации б) выбора макета слайда в) вставки различных объектов г) выбора темы оформления документа |

После выполненияоперации … произошли следующие изменения дизайна в MS Power Point  | а) выбора эффекта темы б) назначения эффекта перехода от слайда к слайду в) выбора темы документа г) выбора стиля фона слайда |

| Гипертекст – это | а) очень большой текст б) текст, набранный на компьютере в) текст, в котором используется шрифт большогоразмера г) структурированныйтекст, в котором могут осуществляться переходы по выделенным меткам |

| Вычислительная(компьютерная) сеть служит для | а) обеспеченияколлективного использования данных, а также аппаратных и программных ресурсов б) обеспечениянезависимой связи между несколькими парами компьютеров в) передачи сигналовс одного порта на другие порты г) подключенияперсонального компьютера к услугам Интернета и просмотра web-документов |

| Основнымитопологиями сети являются | а) смешанная б) звезда б) звезда в) общая шина в) общая шина г) кольцо г) кольцо д) полносвязная д) полносвязная е) снежинка е) снежинка |

| Какая топологияиспользуется архитектурой Token Ring | а) кольцо б) звезда в) звезда-шина г) звезда-кольцо |

| Сетевую топологию,где несколько компьютеров объединяется в сеть коммутатором, называют | а) шина б) кольцо в) звезда г) одноранговая |

| Обобщеннаягеометрическая характеристика компьютерной сети называется | а) сетевойтопологией б) логическойархитектурой сети в) сетевойоперационной системой г) сетевой картой |

| Распределениефункций между компьютерами сети, не зависящее от их расположения и способаподключения, определяет | а) сетевая топология б) IP-адрес в) сетевая карта г) логическая архитектура сети |

| Возможностьиспользования сетевых ресурсов и предоставление ресурсов собственногокомпьютера для использования клиентами сети обеспечивает | а) интернет-браузер б) сетевая карта в) сетеваяоперационная система г) почтовая программа |

| Как называютустройство, усиливающее и восстанавливающее цифровые сигналы | а) шлюз б) терминатор в) репитер г) маршрутизатор |

| Устройство,имеющее две сетевые карты и предназначенное для соединения сетей, называется | а) маршрутизатором б) мостом в) концентратором г) коммутатором |

| Компьютер,предоставляющий часть своих ресурсов для клиентов сети, называют | а) рабочая станция б) шлюз в) сервер г) модем |

| Клиентом вкомпьютерной сети называют | а) провайдера б) покупателя интернет магазина в) персональный компьютер, подключенный к сети г) компьютер, обеспечивающий работу сети |

| Сервером в сетиназывают | а) провайдера б) покупателя интернет магазина в) персональный компьютер, подключенный к сети г) компьютер,обеспечивающий работу сети |

| Сеть, объединяющаякомпьютеры в пределах одного помещения, называется | а) региональной б) корпоративной в) локальной г) глобальной |

| Сеть, где каждыйкомпьютер может играть роль как сервера, так и рабочей станции, имеет …архитектуру | а) одноранговую б) шинную в) серверную г) звездообразную |

| Модем, передающийинформацию со скоростью 28 800 бит/с, может передать две страницы текста (3600 байт) в течение. | а) 1 минуты б) 1 часа в) 1 секунды г) 1 дня |

| Какое назначениеимеют протоколы обмена данными | а) определяют правилапередачи информации в сети б) определяют порядоксвязи между станциями в) определяютпорядок передачи данных г) обрабатывают ошибки, возникающие при передачиданных |

| Адрес любого файлав интеренет определяется | а) областью сети, которой присваивается собственноеимя б) URL – унифицированным указателем ресурса в) провайдером, представителем услуг интернета г) городом, в котором установлен персональныйкомпьютер |

| Доменным именемкомпьютера может быть | а) abcd.eqwert.com б) http://abcd.eqwert.com/index.html в) abcd@eqwert.com г) 123.123.124.010 |

| К сетевомупрограммному обеспечению относятся | а) сетевая карта б) интернет-браузер в) почтовая программа г) сетеваяоперационная система |

| Какой из адресовявляется почтовым | а) Ivanov@mail.ru б) http://www.asdi.com в) www.asdi.com г) ftp://ftp.asdi.edu |

| Браузер – это | а) программапросмотра web-документов б) прикладная программа в) программа обслуживания электронной почты г) протокол взаимодействия клиент-сервер |

| HTML – это | а) программа просмотра www-документов б) прикладная программа в) язык разметки гипертекста г) протокол взаимодействия клиент-сервер |

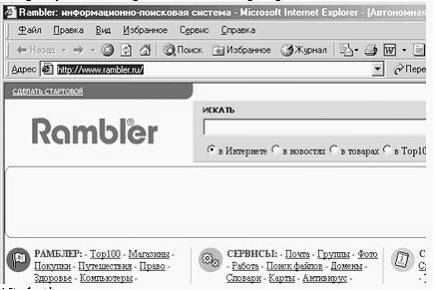

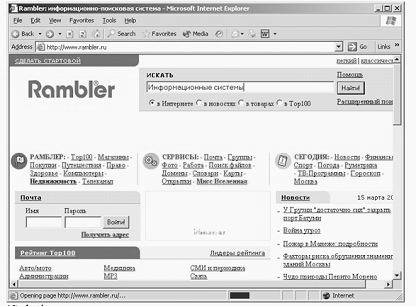

На рисункеизображено окно программы типа  | а) текстовый редактор б) почтовая программа в) рамблер г) браузер |

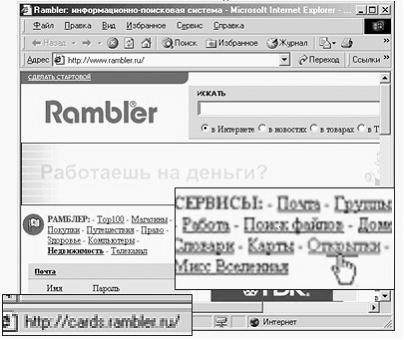

Однократный щелчоклевой кнопкой мыши по гиперссылке «Открытки» в изображенном на рисунке окнеInternet Explorer приведет к  | а) доставке электронной почты б) переходу к ресурсу www.rambler.ru в) переходу к ресурсу cards.rambler.ru/ г) поиску документов по ключевым словам |

Для поискаWeb-документов по ключевым словам необходимо в окне приложения (см. рисунок)  | а) нажать кнопку «Найти» б) выбрать любое подчеркнутое ключевое слово изпредлагаемого списка в) нажать кнопку «Переход» («Go») на панели инструментов г) набрать ключевые слова в адресной строке окнабраузера |

| FTP-сервер – этокомпьютер, на котором | а) существует система разграничения прав доступа кфайлам б) содержатся файлы, предназначенные дляадминистратора сети в) хранится архив почтовых сообщений г) содержатся файлы, предназначенные только дляоткрытого доступа |

Географическимидоменами являются  | а) gov б) edu в) ua г) kz д) net е) org ж) ru |

| Поисковымисистемами в Интернете являются | а) Google б) Yandex в) ВКонтакте г) Wikipedia |

| Почтовымипрограммами являются | а) ICQ б) Skype в) The Bat г) Mozilla Firefox д) MS Outlook |

| Защита информации– это | а) процесс сбора, накопления, обработки, хранения,распределения и поиска информации б) преобразование информации, в результате которогосодержание информации становится непонятным для субъекта, не имеющего доступа в) получение субъектом возможности ознакомления синформацией, в том числе при помощи технических средств г) деятельность попредотвращению утечки информации, несанкционированных и непреднамеренныхвоздействий на неё |

| Сетевые черви –это | а) программы,которые не изменяют файлы на дисках, а распространяются в компьютерной сети,проникают в операционную систему компьютера, находят адреса другихкомпьютеров или пользователей и рассылают по этим адресам свои копии б) вредоносные программы, действие которыхзаключается в создании сбоев при питании компьютера от электрической сети в) программы, которые изменяют файлы на дисках, ираспространяются в пределах компьютера г) программы, распространяющиеся только при помощиэлектронной почты |

| Средиперечисленных программ брандмауэром является | а) DrWeb б) Outlook Express в) Internet Explorer г) Outpost Firewall |

| Наиболееэффективным средством для защиты от сетевых атак является | а) использование антивирусных программ б) использование сетевых экранов или firewall в) посещение только «надёжных» Интернет-узлов г) использование только сертифицированныхпрограмм-браузеров при доступе к сети Интернет |

| Предотвратитьпроникновение вредоносных программ на подключенный к сети компьютер помогает | а) резервное копирование данных б) электронная подпись в) наличие электронного ключа г) антивирусныймонитор |

| Чаще всего вируспередается с такой частью электронного письма, как | а) служебные заголовки б) вложение в) тема г) адрес отправителя |

| Защитить личныйэлектронный почтовый ящик от несанкционированного доступа позволяет | а) электронная подпись б) скрытие личного пароля в) отключение компьютера г) включение режима сохранения логина |

| Антивирусныепрограммы, имитирующие заражение файлов компьютера вирусами, называют | а) программы-вакцины б) программы-черви в) программы-брэндмауэры г) программы-доктора |

| Вредоноснаяпрограмма, попадающая на компьютер под видом безвредной и не умеющаясамовоспроизводится, – это | а) троянская программа б) компьютерный вирус в) невидимка г) сетевой червь |

| Вредоноснаяпрограмма … проникает в компьютер под видом другой программы (известной ибезвредной) и имеет при этом скрытые деструктивные функции | а) стэлс-вирус б) компьютерный червь в) троянский конь г) макровирус |

| К антивируснымпрограммам относятся | а) доктора и вакцины б) отладчики и компоновщики в) драйверы и утилиты г) сторожа и ревизоры |

| Антивирусобеспечивает поиск вирусов в оперативной памяти, на внешних носителях путемподсчета и сравнения с эталоном контрольной суммы | а) детектор б) доктор в) ревизор г) сторож |

| Антивирус нетолько находит зараженные вирусами файлы, но и «лечит» их, т.е. удаляет изфайла тело программы вируса, возвращая файлы в исходное состояние | а) детектор б) доктор в) ревизор г) сторож |

| Что изперечисленного не относится к числу основных аспектов информационнойбезопасности | а) масштабируемость б) целостность в) доступность г) конфиденциальность |

| Что изперечисленного относится к числу основных аспектов информационнойбезопасности | а) конфиденциальность – защита отнесанкционированного доступа к информации б) доступность — возможность за приемлемое времяполучить требуемую информационную услугу в) неотказуемость — невозможность отказаться отсовершенных действий |

| Сложностьобеспечения информационной безопасности является следствием | а) развития глобальных сетей б) комплексного характера данной проблемы, требующейдля своего решения привлечения специалистов разного профиля в) наличия многочисленных высококвалифицированныхзлоумышленников |

| Физическиесредства защиты информации | а) средства,которые реализуются в виде автономных устройств и систем б) устройства, встраиваемые непосредственно ваппаратуру АС или устройства, которые сопрягаются с аппаратурой АС постандартному интерфейсу в) это программы, предназначенные для выполненияфункций, связанных с защитой информации г) средства, которые реализуются в видеэлектрических, электромеханических и электронных устройств |

| Технические средствазащиты информации | а) средства, которые реализуются в виде автономныхустройств и систем б) устройства, встраиваемые непосредственно ваппаратуру АС или устройства, которые сопрягаются с аппаратурой АС постандартному интерфейсу в) это программы, предназначенные для выполненияфункций, связанных с защитой информации г) средства,которые реализуются в виде электрических, электромеханических и электронныхустройств |

| Несанкционированныйдоступ – это | а) доступ субъекта к объекту в нарушениеустановленных в системе правил разграничения доступа б) создание резервных копий в организации в) правила и положения, выработанные в организациидля обхода парольной защиты г) вход в систему без согласования с руководителеморганизации |

| Утечка информации– это | а) несанкционированный процесс переноса информации отисточника к злоумышленнику б) процесс раскрытия секретной информации в) процесс уничтожения информации г) непреднамеренная утрата носителя информации |

| Под целостностьюинформации понимается | а) свойство информации, заключающееся в возможностиее изменения любым субъектом б) свойство информации, заключающееся в возможностиизменения только единственным пользователем в) свойство информации, заключающееся в еесуществовании в виде единого набора файлов г) свойствоинформации, заключающееся в ее существовании в неискаженном виде (неизменномпо отношению к некоторому фиксированному ее состоянию) |

| Аутентификация –это | а) проверка количества переданной и принятойинформации б) нахождение файлов, которые изменены винформационной системе несанкционированно в) проверка подлинности идентификации пользователя,процесса, устройства или другого компонента системы г) определение файлов, из которых удалена служебнаяинформация |

| Организационныеугрозы подразделяются на | а) угрозы воздействия на персонал б) физические угрозы в) действия персонала г) несанкционированныйдоступ |

| Потенциальновозможное событие, действие, процесс или явление, которое может причинитьущерб чьих-нибудь данных, называется | а) угрозой б) опасностью в) намерением г) предостережением |

| В основные сервисыобеспечения безопасности не входит | а) сканирование информации б) управление доступом в) аудит г) экранирование |

[1] В кодировке Unicode на каждый символ отводится 2 байта = 16 бит

[2] Серифы – засечки, завершающие основные штрихи шрифта. Являются декоративными элементами, призванными повысить удобочитаемость больших массивов текста, набранных мелким кеглем

Статьи к прочтению:

- Перечень возможных индивидуальных образовательных достижений студента

- Перечислить стандартные серии микросхем типа ли.

Видео 35. Ответы на самые популярные вопросы. Советы по трудоустройству

Похожие статьи:

-

1.Для каких целей возможно использование SMB? 2.Что такое рабочая группа? Чем рабочая группа отличается от домена? 3.Из каких компонентов состоит службы…

-

1.Для каких целей возможно использование NFS? 2.Каким образом нужно монтировать каталоги, содержимое которых размещается в разных разделах диска? 3.Что…