Разработка политики безопасности

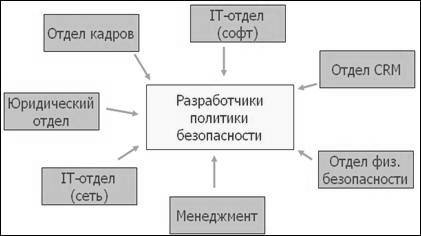

При разработке политики безопасности могут быть задействованы следующие группы лиц:

- Отдел кадров. Ответственность за ту часть политики, в которой говорится о поощрении и наказании сотрудников, как правило, лежит на отделе кадров компании. Он формулирует положения о дисциплине и предусматривает наказание и увольнение сотрудников в случае нарушения. Отдел кадров предлагает каждому сотруднику подписаться под изложенными правилами для подтверждения осведомленности и согласия с политиками компании, чтобы в дальнейшем избежать проблем с несением ответственности за нарушения.

- Юридический отдел. Часто компании, в состав которой входит свой собственный юридический отдел, либо компании, сотрудничающей с внешней юридической организацией, требуется пересмотреть и прояснить правовые вопросы в документе и получить рекомендации по соответствию законам и приемлемости установленных правил в стране, где находится организация, а также за рубежом. Всем компаниям рекомендуется проводить юридическую проверку и корректировку политик относительно их применения к отдельным сотрудникам.

- Отдел IT-технологий. В большинстве компаний политика безопасности в основном касается компьютеров и, в частности, средств безопасности, встроенных в компьютерную инфраструктуру. Здесь сотрудники отдела информационных технологий являются одними из самых главных участников разработки политики.

- Отдел физической безопасности. В некоторых компаниях есть отделы физической безопасности, не связанные тесно с технологической инфраструктурой. Такие подразделения, как правило, занимаются применением физических средств безопасности, оговоренных в политике.

<p>Все эти группы представлены на рис.3.1.

Рис.3.1 Участники процесса разработки политики безопасности

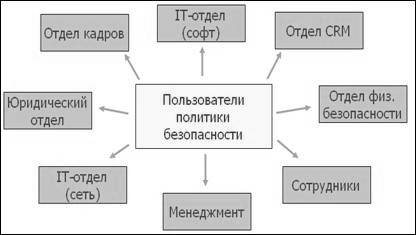

Пользователями политики безопасности являются все лица, владеющие какой-либо информацией о компании:

- Все сотрудники.

- Подрядчики, поставщики, временные работники.

- Партнеры по бизнесу и поставщики.

- Клиенты.

На рис. 3.2 приведено обозначение отделов в типичной компании, которые должны изучить политику безопасности. К каждому из отделов могут применяться различные части политики безопасности. Каждое подразделение и компании должно, так или иначе, соответствовать политике безопасности.

Рис.3.2 Пользователи политики безопасности

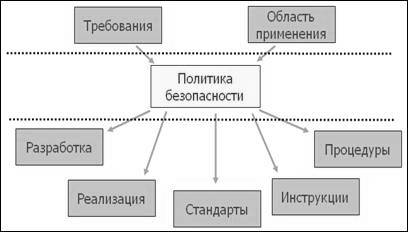

На рис. 3.3 показан процесс, необходимый для создания эффективной политики безопасности. Во-первых, необходимо четко определить бизнес-требования, чтобы политика соответствовала деловой среде. Кроме того, должна быть прояснена область применения политики, чтобы соответствующие стороны могли консультироваться в процессе ее разработки.

Затем политика безопасности документируется на основе деловых требований. Как только она готова, можно принимать решения об управлении, связанные с разработкой и применением сетевых технологий и средств контроля. Разработка политики безопасности должна руководствоваться определением требований и области применения. После того, как политика безопасности будет готова, можно разработать процедуры, стандарты и инструкции, предписывающие использование и управление оговоренными технологиями и средствами контроля. Все это представляет собой фазу реализации, показанную на схеме в нижней части рис. 3.3.

Рис.3.3 Этапы разработки политики безопасности

При построении индивидуальной политики безопасности следует в коротком введении указать соображения и провести анализ как основу тех или иных решений. Это позволит читателю разобраться в общих концепциях политики. Далее следует раскрыть корпоративное предназначение каждого элемента.[16]

Контрольные вопросы

1. Для чего нужна политика безопасности организации?

2. Какие основные разделы должна содержать политика безопасности?

3. Кто разрабатывает политику безопасности?

4. Кто является пользователем политики безопасности?

5. Какие основные этапы разработки политики безопасности?

Библиографический список

Основная литература:

1. Ярочкин В.И. Информационная безопасность: учебник для студентов высших учеб. заведений, обучающихся по гуманитарным и социально-экономическим специальностям / В. И. Ярочкин. — М.: Акад. проект, 2008. – C.51-59.

Дополнительная литература:

1. Биячуев Т.А. Безопасность корпоративных сетей / Т.А. Биячуев. – СПб: СПб ГУ ИТМО, 2004.

2. Брэгг Р. Безопасность сетей / Р. Брэгг, М. Родс-Оусли, К. Страссберг; [пер. с англ.] – М.: Издательство «ЭКОМ», 2006.

3. Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа / А. Ю. Щеглов. — СПб.: Наука и техника, 2004. – С.377-384.

Статьи к прочтению:

- Разработка программы питания 1-2 тыс. руб. очень эффективно !!!!!! фитнес-тестирование (анализ «состава тела»)-500 руб/месяц

- Разрешение вопросов, возникающих при сортировке

Разработка политики информационной безопасности — презентация к ВКР

Похожие статьи:

-

Принципы политики безопасности

Политика информационной безопасности (ПИБ) – совокупность законов, правил, практических рекомендаций и практического опыта, определяющих управленческие и…

-

Расммотрим основные разделы политики безопасности. Каждая политика и процедура имеют четко определенную цель, которая ясно описывает, почему создана та…