Средства защиты сетей. средства защиты от нсд по сети

Наиболее действенными методами защиты от несанкционированного доступа по компьютерным сетям являются виртуальные частные сети (VPN – Virtual Private Network) и межсетевое экранирование. Рассмотрим их подробно.

Виртуальные частные сети

Виртуальные частные сети обеспечивают автоматическую защиту целостности и конфиденциальности сообщений, передаваемых через различные сети общего пользования, прежде всего, через Интернет. Фактически, VPN – это совокупность сетей, на внешнем периметре которых установлены VPN-агенты (см. рис. 3). VPN-агент – это программа (или программно-аппаратный комплекс), собственно обеспечивающая защиту передаваемой информации путем выполнения описанных ниже операций.

Перед отправкой в сеть любого IP-пакета VPN-агент производит следующее:

Из заголовка IP-пакета выделяется информация о его адресате. Согласно этой информации на основе политики безопасности данного VPN-агента выбираются алгоритмы защиты (если VPN-агент поддерживает несколько алгоритмов) и криптографические ключи, с помощью которых будет защищен данный пакет. В том случае, если политикой безопасности VPN-агента не предусмотрена отправка IP-пакета данному адресату или IP-пакета с данными характеристиками, отправка IP-пакета блокируется.

С помощью выбранного алгоритма защиты целостности формируется и добавляется в IP-пакет электронная цифровая подпись (ЭЦП), имитоприставка или аналогичная контрольная сумма.

С помощью выбранного алгоритма шифрования производится зашифрование IP-пакета.

С помощью установленного алгоритма инкапсуляции пакетов зашифрованный IP-пакет помещается в готовый для передачи IP-пакет, заголовок которого вместо исходной информации об адресате и отправителе содержит соответственно информацию о VPN-агенте адресата и VPN-агенте отправителя. Т.е. выполняется трансляция сетевых адресов.

Пакет отправляется VPN-агенту адресата. При необходимости, производится его разбиение и поочередная отправка результирующих пакетов.

При приеме IP-пакета VPN-агент производит следующее:

Из заголовка IP-пакета выделяется информация о его отправителе. В том случае, если отправитель не входит в число разрешенных (согласно политике безопасности) или неизвестен (например, при приеме пакета с намеренно или случайно поврежденным заголовком), пакет не обрабатывается и отбрасывается.

Согласно политике безопасности выбираются алгоритмы защиты данного пакета и ключи, с помощью которых будет выполнено расшифрование пакета и проверка его целостности.

Выделяется информационная (инкапсулированная) часть пакета и производится ее расшифрование.

Производится контроль целостности пакета на основе выбранного алгоритма. В случае обнаружения нарушения целостности пакет отбрасывается.

Пакет отправляется адресату (по внутренней сети) согласно информации, находящейся в его оригинальном заголовке.

VPN-агент может находиться непосредственно на защищаемом компьютере (например, компьютеры «удаленных пользователей» на рис. 3). В этом случае с его помощью защищается информационный обмен только того компьютера, на котором он установлен, однако описанные выше принципы его действия остаются неизменными.

Основное правило построения VPN – связь между защищенной ЛВС и открытой сетью должна осуществляться только через VPN-агенты. Категорически не должно быть каких-либо способов связи, минующих защитный барьер в виде VPN-агента. Т.е. должен быть определен защищаемый периметр, связь с которым может осуществляться только через соответствующее средство защиты.

Политика безопасности является набором правил, согласно которым устанавливаются защищенные каналы связи между абонентами VPN. Такие каналы обычно называют туннелями, аналогия с которыми просматривается в следующем:

Вся передаваемая в рамках одного туннеля информация защищена как от несанкционированного просмотра, так и от модификации.

Инкапсуляция IP-пакетов позволяет добиться сокрытия топологии внутренней ЛВС: из Интернет обмен информации между двумя защищенными ЛВС виден как обмен информацие

21) Межсетевой экран (МЭ) -это специализированное программное или аппаратное (или программно-аппаратное) средство, позволяющее разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения сетевых пакетов из одной части в другую.

МЭ, установленные в точках соединения с сетью Интернет, обеспечивают защиту внешнего периметра сети предприятия и защиту собственных Internet -серверов, открытых для общего пользования, от несанкционированного доступа.

Механизмы защиты, реализуемые МЭ:

Фильтрация сетевого трафика

Шифрование (создание VPN )

Трансляция адресов

Аутентификация (дополнительная)

Противодействие некоторым сетевым атакам (наиболее

распространённым)

Управление списками доступа на маршрутизаторах (необязательно)

Основная функция МЭ — фильтрация сетевого трафика Она может осуществляться на любом уровне модели OSI . В качестве критериев может выступать информация с разных уровней: адреса отправителя/получателя, номера портов, содержимое поля данных.

22)Механизмы проверки содержимого фильтруемых информационных пакетов ( Content Security ), реализованные во многих межсетевых экранах, расширяют функции инспекции данных до наивысшего уровня обеспечения информационной безопасности. Эти механизмы позволяют защитить пользователей от различных рисков, включая компьютерные вирусы и вредоносные аплеты Java и ActiveX .

Межсетевой экран представляет первую линию обороны, обеспечивая защиту от вирусов путём предотвращения их проникновения в точке входа во внутреннюю сеть предприятия. Большинство МЭ имеют средства, позволяющие в реальном масштабе времени, осуществлять декодирование, декомпрессию и распаковку входящих и исходящих файлов (по протоколу FTP), Web -приложений (по протоколу нттр), почтовых сообщений (по протоколу SMTP ) и др. Все передаваемые файлы сканируются и/или подвергаются «карантину» в соответствии с политикой безопасности, принятой на предприятии. Некоторые межсетевые экраны могут работать совместно со специализированными антивирусными сканерами, передавая им данные для антивирусного контроля.

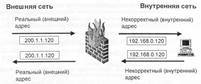

Механизм трансляции (преобразования, замены) адресов ( Network Address Translation ) позволяет полностью скрыть внутреннее устройство сети (предотвратить распространение информации об адресах вашей корпоративной сети) от пользователей Интернет. При прохождении пакетов через МЭ адреса внутренних хостов могут заменяться на адрес внешнего интерфейса межсетевого экрана или на специально определенный адрес.

Дополнительно, механизм трансляции адресов позволяет решить проблемы нехватки реальных адресов путем сокращения необходимого зарегистрированного адресного пула и использования во внутренних сетях адресов из специально отведенных адресных пространств для частных сетей (либо произвольно выбранных адресов).

Указанный механизм транслирует (преобразует) адреса узлов из внутреннего адресного пространства в официально зарегистрированные адреса организации, обеспечивая полноценный доступ пользователей корпоративной сети к ресурсам услугам Интернет (или других открытых сетей). Различают два основных способа отображения внутренних адресов на внешние — статический и динамический.

Динамический режим трансляции адресов обеспечивает доступ внутренних пользователей к ресурсам сети Интернет, экономя зарегистрированное адресное пространство и скрывая внутренние адреса корпоративной сети. Динамический режим использует единственный реальный внешний IP -адрес для отображения всех соединений, проходящих через защищенную точку доступа (неограниченное количество внутренних адресов динамически отображаться на единственный внешний IP -адрес). Этот IP -адрес используется в динамическом режиме только для установления исходящих (от узлов внутренней сети) соединений. Используя его невозможно получить доступ к внутренним сетевым ресурсам или осуществить взлом каких-либо внутренних узлов сети снаружи.

При расширении сетевой инфраструктуры компании возникает потребность в организации доступа внешних пользователей из сети Интернет к определенным ресурсам сети организации, например, для сотрудников, работающих удаленно. Кроме того, организация может создать свой Web или FTP — сервер, который должен быть доступен для всех внешних пользователей.

Для этого используется статический режим трансляции адресов, устанавливающий однозначное соответствие адресов внутренних ресурсов их реальным адресам в глобальной сети. Этот вариант трансляции обычно используется, если по соображениям безопасности администратор не хочет использовать реальные адреса на сетевых серверах, или если по историческим причинам сеть использует произвольные внутренние адреса которым необходимо сопоставить реальные адреса серверов, чтобы пользователи Интернет могли получить к ним доступ.

Статьи к прочтению:

\

Похожие статьи:

-

Защита данных в компьютерных сетях.

Существуют несколько видов защиты информации. Защита выбирается в зависимости от оборудования, возможностей и совместимости. Рассмотрим некоторые из них….

-

Требования с соб корпоративной сети

Для комплексного подхода к обеспечению безопасности сети основные функциональные требования заключаются в следующем. 1. Организация централизованной…