Стандартизированные определения

Безопасность информации (данных)[1] — состояние защищённости информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность[2] — это процесс обеспечения конфиденциальности, целостности и доступности информации.

- Конфиденциальность: свойство информационных ресурсов, в том числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц.

- Целостность: неизменность информации в процессе её передачи или хранения.

- Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц.

2. Проблема информационной безопасности общества.

Источники угроз безопасности информационного общества

Источники угроз интересам общества

Интересы общества в информационной сфере заключаются в защите жизненно важных интересов личности в этой сфере, обеспечении реализации конституционных прав и свобод человека и гражданина в интересах упрочения демократии, достижения и поддержания общественного согласия, повышения созидательной активности населения и духовного возрождения России.

Одним из источников угроз интересам общества в информационной сфере является непрерывное усложнение информационных систем и сетей связи критически важных инфраструктур обеспечения жизни общества.

Эти угрозы могут проявляться в виде как преднамеренных, так и непреднамеренных ошибок, сбоев и отказов техники и программного обеспечения, вредного воздействия на эти инфраструктуры со стороны преступных структур и криминальных элементов. Объектами реализации таких угроз могут выступать информационные системы энергетической, транспортной, трубопроводной и некоторых других инфраструктур.

Масштаб возможных последствий некорректностей в работе технического и программного обеспечения информационных систем до некоторой степени можно представить по затратам на решение Проблемы — 2000.

Опасным источником угроз выступает возможность концентрации средств массовой информации в руках небольшой группы собственников и, прежде всего, зарубежных.

Эти угрозы могут проявляться в виде манипуляции общественным мнением по отношению к тем или иным общественно значимым событиям, а также разрушения нравственных устоев общества путем навязывания ему чуждых ценностей.

Представляется, что одним из источников угроз будет обострение конкуренции на отечественных и зарубежных рынках продуктов интеллектуальной деятельности. Эта угроза может проявиться в виде расширения масштабов недобросовестной конкуренции, нарушения прав интеллектуальной собственности.

Наконец, опасным источником угроз является расширение масштабов отечественной и международной компьютерной преступности.

Угрозы могут проявляться в виде попыток осуществления мошеннических операций с использованием глобальных или отечественных информационно-телекоммуникационных систем, отмывания финансовых средств, полученных противоправным путем, получения неправомерного доступа к финансовой, банковской и другой информации, которая может быть использована в корыстных целях.

Источники угроз интересам государства

Интересы государства в информационной сфере состоят в создании условий для гармоничного развития российской информационной инфраструктуры, реализации конституционных прав и свобод человека и гражданина в интересах укрепления конституционного строя, суверенитета и территориальной целостности России, установления политической и социальной стабильности, экономического процветания, безусловного исполнения законов и поддержания правопорядка, развития международного сотрудничества на основе партнерства.

Наиболее опасным источником угроз интересам государства в информационной сфере является неконтролируемое распространение информационного оружия и развертывание гонки вооружений в этой области, попытки реализации концепций ведения информационных войн.

Информационное оружие представляет собой совокупность средств, методов и технологий, обеспечивающих возможность силового воздействия на информационную сферу противника с целью разрушения его информационной инфраструктуры, системы управления государством, снижения обороноспособности.

Разрушительная воздействие информационного оружия в информационном обществе может оказаться значительно более разрушительным, чем это представляется сейчас. Это особенно опасно в условиях существования почти монопольного положения компаний небольшого количества стран мира на рынке информационных продуктов, так как способно спровоцировать желание использовать имеющееся превосходство для достижения тех или иных политических целей.

Эти угрозы могут проявляться так же в виде получения противоправного доступа к сведениям, составляющим государственную тайну, другой конфиденциальной информации, раскрытие которой может нанести ущерб интересам государства.

Направления противодействия угрозам

При определении направлений противодействия выделенным угрозам целесообразно исходить из того, что Россия преодолеет продолжающийся экономический кризис и создаст условия для продолжения развития ее информационной сферы и интеграции в мировое информационное пространство.

Можно выделить несколько основных направлений осуществления подготовительной работы по формированию системы противодействия угрозам ее безопасности:

- совершенствование отечественного законодательства, регулирующего отношения в информационной сфере, и системы международных договоренностей по вопросам противодействия угрозам безопасности информационного общества;

- совершенствование системы организации правоохранительной и судебной деятельности в области обеспечения безопасности законных интересов граждан, общества и государства в информационной сфере как в России, так и на международном уровне;

- совершенствование технологического обеспечения безопасности информационной инфраструктуры, средств защиты информации, проведения оперативно-следственных мероприятий, включая нормативное обеспечение процессов их создания, распространения и использования;

- совершенствование системы подготовки кадров для реализации функций обеспечения безопасности информационной сферы общества;

- создание системы культурно-образовательного обеспечения безопасности информационной сферы.

При этом, как представляется, необходимо исходить из того, что обеспечение безопасности информационного общества возможно только на основе объединения усилий граждан, общества и государства.

Не менее важным является выравнивание уровней развития индустрии информационных услуг и продуктов в различных странах мира, которое может предоставить определенные гарантии сохранения информационного мира.

Пути решения проблем

В настоящее время в Российской Федерации уже предпринимаются определенные усилия по решению перечисленных проблем:

разработана и в скором времени будет принята Доктрина информационной безопасности Российской Федерации;

совершенствуется отечественное законодательство;

продолжается формирование российской информационной инфраструктуры, ее интеграция в мировое информационное пространство, создание российского сегмента системы Интернет;

предпринимаются усилия на международной арене по предупреждению развертывания гонки вооружений в области информационного оружия.

3. Составляющие информационной безопасности.

Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности:

- Законодательная, нормативно-правовая и научная база.

- Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ.

- Организационно-технические и режимные меры и методы (Политика информационной безопасности).

- Программно-технические способы и средства обеспечения информационной безопасности.

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

Акты федерального законодательства:

- Международные договоры РФ;

- Конституция РФ;

- Законы федерального уровня (включая федеральные конституционные законы, кодексы);

- Указы Президента РФ;

- Постановления правительства РФ;

- Нормативные правовые акты федеральных министерств и ведомств;

- Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

К нормативно-методическим документам можно отнести

- Методические документы государственных органов России:

- Доктрина информационной безопасности РФ;

- Руководящие документы ФСТЭК (Гостехкомиссии России);

- Приказы ФСБ;

- Стандарты информационной безопасности, из которых выделяют:

- Международные стандарты;

- Государственные (национальные) стандарты РФ;

- Рекомендации по стандартизации;

- Методические указания.

Государственные органы РФ, контролирующие деятельность в области защиты информации:

- Комитет Государственной думы по безопасности;

- Совет безопасности России;

- Федеральная служба по техническому и экспортному контролю (ФСТЭК России);

- Федеральная служба безопасности Российской Федерации (ФСБ России);

- Федеральная служба охраны Российской Федерации (ФСО России);

- Служба внешней разведки Российской Федерации (СВР России);

- Министерство обороны Российской Федерации (Минобороны России);

- Министерство внутренних дел Российской Федерации (МВД России);

- Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Службы, организующие защиту информации на уровне предприятия

- Служба экономической безопасности;

- Служба безопасности персонала (Режимный отдел);

- Кадровая служба;

- Служба информационной безопасности.

4. Уровни обеспечения национальной безопасности.

Национальная безопасность — защищенность жизненно важных интересов личности, общества и государства в различных сферах жизнедеятельности от внешних и внутренних угроз, обеспечивающая устойчивое развитие страны.

По другому определению — национальная безопасность — совокупность официально принятых взглядов на цели и государственную стратегию в области обеспечения безопасности личности, общества и государства от внешних и внутренних угроз политического, экономического, социального, военного, техногенного, экологического, информационного и иного характера с учетом имеющихся ресурсов и возможностей.

Национальная безопасность включает в себя:

- государственную безопасность — понятие, характеризующее уровень защищенности государства от внешних и внутренних угроз;

- общественную безопасность — понятие, выраженное в уровне защищенности личности и общества, преимущественно, от внутренних угроз общеопасного характера;

- техногенную безопасность — уровень защищенности от угроз техногенного характера;

- экологическую безопасность и защита от угроз стихийных бедствий;

- экономическую безопасность

- энергетическую безопасность

- информационную безопасность

- безопасность личности

Обеспечение национальной безопасности — комплекс политических, экономических, социальных, здравоохранительных, военных и правовых мероприятий, направленных на обеспечение нормальной жизнедеятельности нации, устранение возможных угроз.

5. Основные угрозы информационной безопасности России.

Источники угроз информационной безопасности Российской Федерации подразделяются на внешние и внутренние.

К внешним источникам относятся:

1. деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов РФ в информационной сфере;

2. стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

3. обострение международной конкуренции за обладание информационными технологиями и ресурсами;

4. деятельность международных террористических организаций;

5. увеличение технологического отрыва ведущих держав мира и наращивание их возможностей по противодействию созданию конкурентоспособных российских информационных технологий;

6. деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств;

7. разработка рядом государств концепций информационных войн, предусматривающих создание средств опасного воздействия на информационные сферы других стран мира, нарушение нормального функционирования информационных и телекоммуникационных систем, сохранности информационных ресурсов, получение несанкционированного доступа к ним.

К внутренним источникам относятся:

1. критическое состояние отечественных отраслей промышленности;

2. неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями сращивания государственных и криминальных структур в информационной сфере, получения криминальными структурами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере;

3. недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов РФ по формированию и реализации единой государственной политики в области обеспечения информационной безопасности РФ;

4. недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

5. неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России;

6. недостаточное финансирование мероприятий по обеспечению информационной безопасности РФ;

7. недостаточная экономическая мощь государства;

8. снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности;

9. недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов РФ в информировании общества о своей деятельности, в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан;

10. отставание России от ведущих стран мира по уровню информатизации федеральных органов государственной власти, органов государственной власти субъектов РФ и органов местного самоуправления, кредитно-финансовой сферы, промышленности, сельского хозяйства, образования, здравоохранения, сферы услуг и быта граждан.

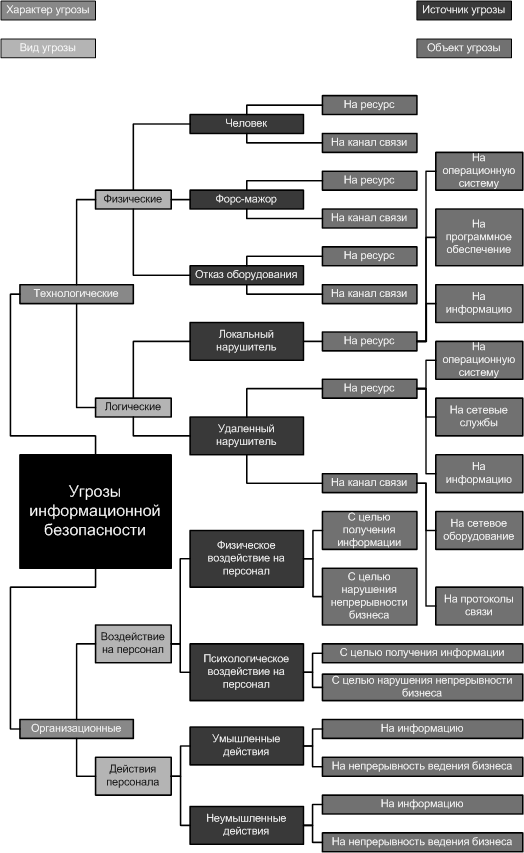

6. Угрозы информационной безопасности.

Угроза — это потенциально возможное событие, действие, процесс или явление, которое может привести к понятию ущерба чьим-либо интересам.

Естественные и искусственные, случайные и преднамеренные, пассивные и активные, внешние и внутренние и т.п. угрозы.

Виды угроз: нарушение конфиденциальности, нарушение целостности, нарушение уровня доступности.

Нарушение безопасности — это реализация угрозы.

Естественные угрозы — это угрозы, вызванные воздействием на АС объективных физических процессов, стихийных природных явлений, не зависящих от человека.

Естественные делятся на:

- природные (стихийные бедствия, магнитные бури, радиоактивное излучение, осадки)

- технические. Связаны надежностью технических средств, обработки информации и систем обеспечения.

Искусственные делят на:

- непреднамеренные — совершенные по незнанию и без злого умысла, из любопытности или халатности

- преднамеренные

Каналы проникновения в систему и их классификация:

- По способу:

- прямые

- косвенные

- По типу основного средства для реализации угрозы:

- человек

- аппаратура

- программа

- По способу получения информации:

- физический

- электромагнитный

- информационный

7. Классификация угроз информационной безопасности.

8. Виды мер обеспечения информационной безопасности: законодательные, морально-этические, организационные, технические, программно-математические.

^ 1.1. Технические средства защиты

К техническим средствам защиты относятся все устройства, которые предназначены для защиты данных. В свою очередь,технические средства защиты можно разделить на физические и аппаратные.

^ 1.1.1. Физические средства защиты

Физические средства защиты создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты ИВС, в помещенияс аппаратурой, носителями данных и т.п.

Физические средства защиты выполняют следущие основные функции:

охрана территории и зданий;

охрана внутренних помещений;

охрана оборудования и наблюдение за ним;

контроль доступа в защищаемые зоны;

нейтрализация излучений и наводок;

создание препятствий визуальному наблюдению и подслушиванию;

противопожарная защита;

блокировка действий нарушителя и т.п.

Для предотвращения проникновения нарушителей на охраняемые объекты применяются следущие технические устройства:

сверхвысокочастотные (СВЧ), ультразвуковые (УЗ) и инфpакрасные (ИК) системы;

лазерные и оптические системы;

телевизионные (ТВ) системы;

кабельные системы;

системы защиты окон и дверей.

^ 1.1.2. Аппаратные средства защиты

Под аппаpатными средствами защиты понимаются специальные средства, непосредственно входящие в состав технического обеспечения ИВС и выполнящие функции защиты как самостоятельно, так и в комплексе с другими средствами.

Аппаратные средства защиты данных можно условно разбить на группы согласно типам аппаратуры, в которых они используются. В качестве таких групп рассмотрим следующие:

средства защиты процессора;

средства защиты памяти;

средства защиты терминалов;

средства защиты устройств ввода-вывода;

средства защиты каналов связи

^ 1.2. Пpогpаммные средства защиты

Пpогpаммными называются средства защиты данных, функционирующие в составе программного обеспечения средств и механизмов защиты данных. Они выполняют функции защиты данных самостоятельно или в комплексе с другими средствами защиты.

^ Рассмотрим классификацию программных средств защиты по функциональному назначению:

Средства внешней защиты (защита каналов связи, защита теppитоpии, защита помещений, защита устpойств информационной системы)

Средства внутpенней защиты ( защита операционных систем, программного обеспечения, баз данных)

Средства упpавления защитой (pегистpация пользователей, pаспpеделение pесуpсов, идентификация и установление подлинности)

Средства обеспечения защиты (контpоль, генеpация служебной инфоpмации, сигнализация, pассылка инфоpмации о защите пользователям, компенсация наpушений функциониpования, кооpдинация pаботы системы обеспечения безопасности)

^ 2.1. Организационные средства защиты

Под оpганизационными средствами защиты понимаются организационно-технические и организационно-правовые мероприятия, осуществляемые для обеспечения безопасности данных.

^ 2.1.1. Мероприятия, осуществляемые пpи создании сети, обеспечивают выполнение требований защиты:

при разработке системы в целом и всех ее подсистем;

при монтаже и наладке оборудования;

при разработке математического, программного, информационного и технического обеспечения сети;

при испытаниях и приемке сети в эксплуатацию.

^ 2.1.2. Меропpиятия, осуществляемые в процессе эксплуатации сети включают в себя:

организацию пропускного режима; организацию технологического цикла обработки и передачи данных;

организацию работы обслуживающего персонала;

организацию интеpфейса пользователей с сетью;

организацию ведения протоколов обмена;

распределение реквизитов разграничения доступа между пользователями (паролей, профилей полномочий, списков доступа и т.п.).

^ 2.1.3. Меропpиятия oбщего характера включают в себя:

учет требований защиты при подборе и подготовке кадров;

организацию плановых и внезапных проверок функционирования механизмов защиты;

планирование всех мероприятий по обеспечению безопасности данных:

разработку документов по обеспечению безопасности данных и т.д.

2.2. Законодательные меpы защиты

Негативным последствием информатизации общества является появление так называемых компьютерных преступлений.

Законодательные меры позволяют сдерживать потенциальных преступников, причем под законодательными мерами понимаются законодательные акты, которыми регламентируются правила использования данных ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Основы такого законодательства заложены в Декларации прав и свобод гражданина, принятых Верховным Советом РФ 12 ноября 1991 года. Пункт 2 статьи 13 этой декларации гласит: Каждый человек имеет право искать, получать и свободно распространять информацию. Ограничения этого права могут устанавливаться Законом только в целях охраны личной, семейной, профессиональной, коммерческой и государственной тайны, а также нравственности.

^ Данное положение дает основу для построения иерархии законов. Важнейшим из них является Закон О государственной тайне, вступивший в действие 21 сентября 1993 года. Согласно этому закону под государственной тайной понимаются защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности РФ. Необходимо отметить, что данный Закон не рассматривает человека в качестве носителя сведений, составляющих государственную тайну.

Закон о государственной тайне устанавливает органы защиты государственной тайны, к которым относятся:

межведомственная комиссия по защите государственной тайны;

органы федеральной исполнительной власти (Министерства безопасности и обороны, Федеральное Агентство Правительственной Связи и Информации), служба внешней разведки, Государственная техническая комиссия (ГТК) и их органы на местах;

органы государственной власти, предприятия, учреждения и организации и их структурные подразделения по защите государственной тайны.

2.3. Морально-этические нормы

К морально-этическим ноpмам защиты относятся всевозможные нормы, которые традиционно сложились или складываются по мере развития информатизации общества. Такие нормы не являются обязательными, однако, их несоблюдение ведет, как правило, к потере авторитета, престижа человека, группы лиц или целой организации. Считается, что этические нормы оказывают положительное воздействие на персонал и пользователей.

Морально-этические нормы могут быть неписанными (например, общепринятые нормы честности, патриотизма и т.п.) и оформленными в качестве свода правил и предписаний (кодексов).

9. Программно-аппаратные средства защиты ПЭВМ и сетей

Программно-аппаратные средства обеспечения информационной безопасности

Защита программ и данных

Программно-аппаратные средства защиты ПЭВМ; методы и средства ограничения доступа к компонентам ЭВМ; методы и средства привязки программного обеспечения к аппаратному окружению и физическим носителям; методы и средства хранения ключевой информации; защита программ от изучения; защита от разрушающих программных воздействий; защита от изменения и контроль целостности.

Защита в операционных системах

Типовая структура подсистемы безопасности ОС и выполняемые ей функции: идентификация и аутентификация, разграничение доступа, аудит, подотчетность действий, повторное использование объектов, точность и надежность обслуживания, защита обмена данных; реализация подсистем безопасности; средства обеспечения безопасности в ОС семейств UNIX и Windows; домены безопасности; критерии защищенности ОС.

Защита в сетях

Программно-аппаратные средства обеспечения информационной безопасности в вычислительных сетях; протоколы аутентификации при удаленном доступе; средства и методы обеспечения целостности и конфиденциальности; защита серверов и рабочих станций; средства защиты локальных сетей при подключении к Интернет; защитные экраны; защита виртуальных локальных сетей.

Защита в СУБД

Средства обеспечения защиты информации в СУБД; средства идентификации и аутентификации объектов баз данных, управление доступом; средства контроля целостности информации, организация аудита; типы контроля безопасности: потоковый, контроль вывода, контроль доступа; многоуровневая защита; модели безопасности, применяемые при построении защиты в СУБД; использование транзакции для изолирования действий пользователей; блокировки; ссылочная целостность триггерная и событийная реализации правил безопасности; причины, виды, основные методы нарушения конфиденциальности в СУБД; получение несанкционированного доступа к конфиденциальной информации путем логических выводов; особенности применения криптографических методов; совместное применение средств идентификации и аутентификации, встроенных в СУБД и в ОС; критерии защищенности БД и АИС; технологии удаленного доступа к системам баз данных, тиражирование и синхронизация в распределенных системах баз данных; кластерная организация серверов баз данных; задачи и средства администратора безопасности баз данных.

10. Основные защитные механизмы: идентификация и аутентификация.

В целях обеспечения возможности разграничения доступа к ресурсам АС и возможности регистрации событий такого доступа каждый субъект (сотрудник, пользователь, процесс) и объект (ресурс) защищаемой автоматизированной системы должен быть однозначно идентифицируем. Для этого в системе должны храниться специальные признаки каждого субъекта и объекта, по которым их можно было бы однозначно опознать.

Идентификация — это, с одной стороны, присвоение индивидуальных имен, номеров или специальных устройств (идентификаторов) субъектам и объектам системы, а, с другой стороны, — это их распознавание (опознавание) по присвоенным им уникальным идентификаторам. Наличие идентификатора позволяет упростить процедуру выделения конкретного субъекта (определенный объект) из множества однотипных субъектов (объектов). Чаще всего в качестве идентификаторов применяются номера или условные обозначения в виде набора символов.

Аутентификация — это проверка (подтверждение) подлинности идентификации субъекта или объекта системы. Цель аутентификации субъекта — убедиться в том, что субъект является именно тем, кем представился (идентифицировался). Цель аутентификации объекта — убедиться, что это именно тот объект, который нужен.

Аутентификация пользователей осуществляется обычно:

• путем проверки знания ими паролей (специальных секретных последовательностей символов),

• путем проверки владения ими какими-либо специальными устройствами (карточками, ключевыми вставками и т.п.) с уникальными признаками или

• путем проверки уникальных физических характеристик и параметров (отпечатков пальцев, особенностей радужной оболочки глаз, формы кисти рук и т.п.) самих пользователей при помощи специальных биометрических устройств.

Идентификация и аутентификация пользователей должна производиться при каждом их входе в систему и при возобновлении работы после кратковременного перерыва (после периода неактивности без выхода из системы или выключения компьютера).

11. Методы разграничения доступа.

После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования вычислительных ресурсов, доступных в АС. Такой процесс называется разграничением (логическим управлением) доступа.

Обычно полномочия субъекта представляются: списком ресурсов, доступных пользователю, и правами по доступу к каждому ресурсу из списка. В качестве вычислительных ресурсов могут быть программы, информация, логические устройства, объем памяти, время процессора, приоритет и т. д.

Обычно выделяют следующие методы разграничения доступа:

— разграничение доступа по спискам;

— использование матрицы установления полномочий;

— по уровням секретности и категориям;

— парольное разграничение доступа.

При разграничении доступа по спискам задаются соответствия:

— каждому пользователю – список ресурсов и прав доступа к ним или

— каждому ресурсу – список пользователей и их прав доступа к данному ресурсу.

12. Методы и средства защиты информации от случайных воздействий, от аварийных ситуаций.

Дублирование информации является одним из самых эффек-

тивных способов обеспечения целостности информации. Оно

обеспечивает защиту информации как от случайных угроз, так и

от преднамеренных воздействий.

В зависимости от ценности информации, особенностей по-

строения и режимов функционирования КС могут использоваться

различные методы дублирования, которые классифицируются по

различным признакам.

По времени восстановления информацииметоды дублиро-

вания могут быть разделены на:

• оперативные;

• неоперативные.

К оперативным методам относятся методы дублирования ин-

формации, которые позволяют использовать дублирующую ин-

формацию в реальном масштабе времени. Это означает, что пере-

ход к использованию дублирующей информации осуществляется

за время, которое позволяет выполнить запрос на использование

информации в режиме реального времени для данной КС. Все ме-

тоды, не обеспечивающие выполнения этого условия, относят к

неоперативным методам дублирования.

Под надежностьюпонимается свойство системы выполнять

возложенные на нее задачи в определенных условиях эксплуата-

ции. При наступлении отказа компьютерная система не может

выполнять все предусмотренные документацией задачи, т.е. пере-

ходит из исправного состояния в неисправное. Если при наступ-

лении отказа компьютерная система способна выполнять задан-

ные функции, сохраняя значения основных характеристик в пре-

делах, установленных технической документацией, то она нахо-

дится в работоспособном состоянии.

С точки зрения обеспечения безопасности информации необ-

ходимо сохранять хотя бы работоспособное состояние КС. Для

решения этой задачи необходимо обеспечить высокую надеж-

ность функционирования алгоритмов, программ и технических

(аппаратных) средств.

Поскольку алгоритмы в КС реализуются за счет выполнения

программ или аппаратным способом, то надежность алгоритмов

отдельно не рассматривается. В этом случае считается, что на-

дежность КС обеспечивается надежностью программных и аппа-

ратных средств.

Надежность КС достигается на этапах:

• разработки;

• производства;

• эксплуатации.

Отказоустойчивость- это свойство КС сохранять работоспо-

собность при отказах отдельных устройств, блоков, схем.

Известны три основных подхода к созданию отказоустойчи-

вых систем:

• простое резервирование;

• помехоустойчивое кодирование информации;

• создание адаптивных систем.

Любая отказоустойчивая система обладает избыточностью.

Одним из наиболее простых и действенных путей создания отка-

зоустойчивых систем является простое резервирование.Простое

резервирование основано на использовании устройств, блоков,

узлов, схем только в качестве резервных. При отказе основного

элемента осуществляется переход на использование резервного.

Резервирование осуществляется на различных уровнях: на уровне

устройств, на уровне блоков, узлов и т. д. Резервирование отлича-

ется также и глубиной. Для целей резервирования могут исполь-

зоваться один резервный элемент и более. Уровни и глубина ре-

зервирования определяют возможности системы парировать отка-

зы, а также аппаратные затраты. Такие системы должны иметь

несложные аппаратно-программные средства контроля работо-

способности элементов и средства перехода на использование,

при необходимости, резервных элементов. Примером резервиро-

вания может служить использование ?зеркальных? накопителей

на жестких магнитных дисках. Недостатком простого резервиро-

вания является непроизводительное использование средств, кото-

рые применяются только для повышения отказоустойчивости.

Помехоустойчивое кодированиеосновано на использовании

информационной избыточности.

Статьи к прочтению:

Стандартизированные коэффициенты и эксперимент с ложно значимыми регрессорами

Похожие статьи:

-

Определение информационной технологии. глобальная, базовая и конкретные информационные технологии

Технология при переводе с греческого (techne) означает искусство, мастерство, умение, а это не что иное, как процессы. Под процессом следует понимать…

-

МЕТОДИКА ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ Примечание: пометка…