Угрозы связанные с использованием vpn.(1)

VPN обеспечивает защиту трафика при этом компьютеры участвуют в ее работе (VPN шлюзы и клиенты) сами нуждаются в защите атаки злоумышленники могут быть направлены как на VPN шлюзы так и на клиентов VPN а так же на передов. трафик

1) “не защищенные клиенты”

2) атаки на VPN шлюзы

3) перехват и анализ трафика VPN

1.блокировка попыток использ. переполнение буфера

2.обнаруж. и блокировка атак

3.анализ трафика

-защ. клиента на прикладном уровне вкл. в себя

1) наличие антивируса

2)контроль использ. приложений

3)поведенческий анализ

-атаки на VPN шлюзы

1)сбор инф. о VPN шлюзе (программ обесп. ,версия, конфиг. и т.п.)

2)беполезное расход. выч. Ресурса

3)атаки с использ. уязвимости

-защита сервера VPN может быть осущ-на установкой систем обнаруж. атак

-атаки на VPN трафика знач. часть VPN трафика перед. зашиф. виде тем не менее некоторые данные служебные использ. на этапе согласования не шифруются

Угрозы, связанные с использованием VPN.(2)

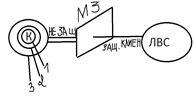

VPN обеспечивает защиту трафика при этом компоненты участвующие в его работе (VPN-шлюзы и клиенты) сами нуждаются в защите, атаки могут быть направлены на VPN-шлюзы, так и на клиенты VPN, а также на передаваемый трафик. Незащищенные клиенты и атаки на VPN-шлюзы, анализ и перехват трафика VPN. Клиенты VPN подключающиеся к VPN шлюзу имеют два сетевых соединения: защищенная (соединения с корпоративной сетью) и другая в которой ? при этом второе соединение может оказаться незащищенной. Защиту на сетевом уровне рекомендуется использовать несколько технологий (далее схема):

(Анализ трафика, блокировка попыток использования переполнения буфера, обнаружение и блокировка атак)————-(незащищенная)—————Межсетевой экран———(защищенная)———ЛВС.

Защита клиента на прикладном уровне: наличие антивируса, контроль использованных приложений, поведенческий анализ. Атаки на VPN-шлюзы: сбор информации о VPN-шлюзе (Программное обеспечение, версия, конфигурация, поддерживаемые протоколы). Бесполезная расходывание вычислительных ресурсов. Атаки с использованием уязвимости. Защита VPN-сервера может быть осуществлена установкой системы обнаружения атак. Атаки на VPN-трафик: Значительная часть VPN-трафика передаются в зашифрованном виде, тем не менее некоторые данные, например служебные используемые на этапе согласования передаются в открытом виде.

Сканеры безопасности.

Сканер безопасности – это программное средство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей. Основными пользователями таких систем являются профессионалы: администраторы, специалисты по безопасности и т.д. Простые пользователи тоже могут использовать сканеры безопасности, но информация, выдаваемая такими программами, как правило специфична, что ограничивает возможности ее использования неподготовленным человеком. Сканеры безопасности облегчают работу специалистов, сокращая суммарно потраченное время на поиск уязвимостей.

27) Удалённая сетевая атака — информационное разрушающее воздействие на распределённую вычислительную систему (ВС), осуществляемое программно по каналам связи.

По характеру воздействия

пассивное

активное

Пассивное воздействие на распределённую вычислительную систему (РВС) представляет собой некоторое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Отсутствие прямого влияния на работу РВС приводит именно к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить. Возможным примером типового ПУВ в РВС служит прослушивание канала связи в сети.

Активное воздействие на РВС — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

По цели воздействия

нарушение функционирования системы (доступа к системе)

нарушение целостности информационных ресурсов (ИР)

нарушение конфиденциальности ИР

Этот признак, по которому производится классификация, по сути есть прямая проекция трех базовых разновидностей угроз — отказа в обслуживании, раскрытия и нарушения целостности.

Главная цель, которую преследуют практически при любой атаке — получение несанкционированный доступ к информации. Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Возможность подмены информации следует понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Следовательно, понятно, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером же удалённой атаки, предназначенной для нарушения целостности информации, может послужить удалённая атака (УА) «Ложный объект РВС».

По наличию обратной связи с атакуемым объектом

с обратной связью

без обратной связи (однонаправленная атака)

Атакующий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Следовательно между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на всяческие изменения на атакуемом объекте. В этом суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом. Подобные атаки наиболее характерны для РВС.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

По условию начала осуществления воздействия

Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В РВС существуют три вида таких условных атак:

атака по запросу от атакуемого объекта

атака по наступлению ожидаемого события на атакуемом объекте

безусловная атака

Воздействие со стороны атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Такую атаку можно назвать атакой по запросу от атакуемого объекта. Данный тип УА наиболее характерен для РВС. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

Атака по наступлению ожидаемого события на атакуемом объекте. Атакующий непрерывно наблюдает за состоянием ОС удалённой цели атаки и начинает воздействие при возникновении конкретного события в этой системе. Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

Безусловная атака осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следовательно, атакующий является инициатором начала атаки в данном случае.

При нарушении нормальной работоспособности системы преследуются другие цели и получение атакующим незаконного доступа к данным не предполагается. Его целью является вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-атака».

Mailbombing

Mailbombing считается самым старым методом атак, хотя суть его проста и примитивна: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Почтовые бомбы (Mailbombing) способны быстро переполнить отдельный почтовый ящик, что будет препятствовать получению на него новых писем. Иногда вложения писем-бомб многократно архивируют, чтобы сервер тратил время на их распаковку при обработке входящей почты. Для мейлбомбинга было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь e-mail жертвы, текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Статьи к прочтению:

ЗАПРЕТ VPN И TOR / ДЮНКЕРК — ПРОВАЛ ГОДА

Похожие статьи:

-

Основные угрозы информационной безопасности

Защита информации в компьютерных системах Вступление. Информация как объект защиты Информационная безопасность Аппаратно-программные средства защиты…

-

ОБЕСПЕЧЕНИЕ ДОСТОВЕРНОСТИ ИНФОРМАЦИИ В ЭИС ВИДЫ УГРОЗ БЕЗОПАСНОСТИ ЭИС Наряду с интенсивным развитием вычислительных средств и систем передачи информации…