Доступность информации и механизмы ее обеспечения.

Доступность – обеспечение доступа к информации и связанным с ней активам авторизованным пользователям по мере необходимости.

Доступность– состояние информации, при котором субъекты, имеющие право доступа, могут получать ее беспрепятственно.

Механизмы обеспечения:

— дублирование каналов связи;

— дублирование шлюзов и межсетевых экранов;

— резервное копирование;

— восстановление среды.

16. Какие другие механизмы защиты информации используются на практике? обеспечения.

Достоверность информации — в криптографии — общая точность и полнота информации. Достоверность информации обратно пропорциональна вероятности возникновения ошибок в информационной системе.

Достоверность информации — свойство информации быть правильно воспринятой. В общем случае достоверность информации достигается:

— указанием времени свершения событий, сведения о которых передаются;

— сопоставлением данных, полученных из различных источников;

— своевременным вскрытием дезинформации;

— исключением искаженной информации и др.

неотказуемость или апеллируемость — невозможность отказа от авторства;

подотчётность — обеспечение идентификации субъекта доступа и регистрации его действий;

достоверность — свойство соответствия предусмотренному поведению или результату;

аутентичность или подлинность — свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

Обеспечение:

* Средства защиты от несанкционированного доступа (НСД):

- Средства авторизации;

- Мандатное управление доступом;

- Избирательное управление доступом;

- Управление доступом на основе ролей;

- Журналирование (так же называется Аудит).

* Системы анализа и моделирования информационных потоков (CASE-системы).

* Системы мониторинга сетей:

- Системы обнаружения и предотвращения вторжений (IDS/IPS).

- Системы предотвращения утечек конфиденциальной информации (DLP-системы).

* Анализаторы протоколов.

* Антивирусные средства.

* Межсетевые экраны.

* Криптографические средства:

- Шифрование;

- Цифровая подпись.

* Системы резервного копирования.

* Системы бесперебойного питания:

- Источники бесперебойного питания;

- Резервирование нагрузки;

- Генераторы напряжения.

* Системы аутентификации:

o Пароль;

o Сертификат;

o Биометрия (создание механизма однозначной идентификации человека по отпечаткам, геометрии руки, строению кровеносных сосудов, термографии лица, форме лица, голосу, подписи, динамике печатанья, походке, радужной оболочке глаза, сетчатке глаза).

- Средства предотвращения взлома корпусов и краж оборудования.

- Средства контроля доступа в помещения.

- Инструментальные средства анализа систем защиты:

- Мониторинговый программный продукт.

17. Понятия «безопасность» и «информационная безопасность. Различные точки зрения на эти термины.

Безопасность — состояние защищённости жизненно-важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз, или отсутствие таких угроз.

Безопасность информации (данных) — состояние защищенности информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность — защита конфиденциальности, целостности и доступности информации.

1. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям.

2. Целостность: обеспечение достоверности и полноты информации и методов её обработки.

3. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

ИБ – защита информационных активов организации. Уровень защищенности информационных активов определяется либо требованиями федеральных законов, либо возможностями самой организации степени понимания необходимости лица, принимающего решения.

18. Какие направления включает в себя комплекс мер по защите информации?

19. Понятие «угрозы информационной безопасности». Статистика и примеры угроз. Проблемы моделирования угроз.

Угроза – запугивание, обещание причинить кому-либо вред или зло. Возможная опасность.

У – совокупность условий и факторов, создающих потенциальную или реальную опасность нарушения безопасности информации (Р 50.1.056-2005)

У – потенциальная причина инцидента, который может нанести ущерб системе или организации (ИСО 13355-2006)

Перечень угроз (ИСО 13355-3):

— Преднамеренные (повреждение, проникновение, несанкционированный доступ, изменение маршрута движения сообщений, забастовки, отключение питания, боевые действия)

— Преднамеренные антропогенные (хакеры, крекеры, фрикеры)

— Непреднамеренные природные (землетрясения, затопления, ураганы, молнии)

— Непреднамеренные антропогенные (ошибки, незнание)

— Непреднамеренные технические (отказы, сбои)

Проблемы моделирования угроз:

-Моделирование угроз сегодня трактуется как обязательный компонент при организации защиты информации. Однако, при использовании опыта мировых практик, в этом нет необходимости.

— При построении системы защиты информации на основе анализа рисков необходим этап разработки модели угроз, но сегодня отсутствуют стандарты описания этих угроз (IDEF)

— Моделирование угроз сегодня никак не связано с бизнес-процессами!!!

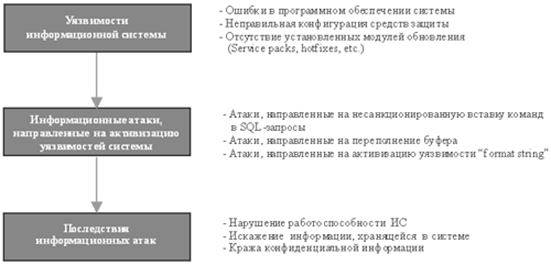

20. Понятие «уязвимость информационной системы». Примеры уязвимостей.

Уязвимость(информационной системы) — недостаток в системе, используя который, можно нарушить её целостность, конфиденциальность, доступность и вызвать неправильную работу.

Толкование:

1. Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

2. Если уязвимость соответствует угрозе, то существует риск.

Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых, а также SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

Обычно уязвимость позволяет атакующему «обмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либо образом в программу данных или кода в такие места, что программа воспримет их как «свои». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, XSS). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера).

Метод информирования об уязвимостях является одним из пунктов спора в сообществе компьютерной безопасности. Некоторые специалисты отстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сообщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь после задержки или не публиковать совсем. Такие задержки могут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения патчей, но также могут и увеличивать риск для тех, кто не посвящён в детали.

Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хороший обзор возможных уязвимостей, существующих в сети, они не могут заменить участие человека в их оценке.

Для обеспечения защищённости и целостности системы необходимо постоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости находят непрерывно, единственный путь уменьшить вероятность их использования против системы — постоянная бдительность.

Распространённые типы уязвимостей (примеры) включают в себя:

Нарушения безопасности доступа к памяти, такие как:

- Переполнения буфера

- Висящие указатели

Ошибки проверки вводимых данных, такие как:

- ошибки форматирующей строки

- Неверная поддержка интерпретации метасимволов командной оболочки

- SQL-инъекция

- Инъекция кода

- E-mail инъекция

- Обход каталогов

- Межсайтовый скриптинг в веб-приложениях

Состояния гонки, такие как:

- Ошибки времени-проверки-ко-времени-использования

- Гонки символьных ссылок

Ошибки путаницы привилегий, такие как:

- Подделка межсайтовый запросов в веб-приложениях

Эскалация привилегий (это эксплуатация уязвимостей в компьютерной системе для получения доступа к ресурсам, которые обычно защищены от приложения или пользователя. Результатом является то, что приложение выполняет какие-либо действия в контексте безопасности другого пользователя, разработчика, системного администратора или суперпользователя.)

21. Информационные риски: определение, особенности, методы измерения.

Информационные риски — это опасность возникновения убытков или ущерба в результате применения компанией информационных технологий. Иными словами, IT-риски связаны с созданием, передачей, хранением и использованием информации с помощью электронных носителей и иных средств связи.

IT-риски можно разделить на две категории:

- риски, вызванные утечкой информации и использованием ее конкурентами или сотрудниками в целях, которые могут повредить бизнесу;

- риски технических сбоев работы каналов передачи информации, которые могут привести к убыткам.

Работа по минимизации IT-рисков заключается в предупреждении несанкционированного доступа к данным, а также аварий и сбоев оборудования. Процесс минимизации IT-рисков следует рассматривать комплексно: сначала выявляются возможные проблемы, а затем определяется, какими способами их можно решить.

Выявление IT-рисков

На практике способы выявления IT-рисков ничем не отличаются от способов определения любых других рисков: составляются карты рисков, проводится сбор экспертных мнений и т. п.

Выявить наиболее критичные информационные риски можно и более простым способом — ответив на следующие вопросы.

- Способна ли компания контролировать доступ к информационным системам, в которых формируется и хранится финансовая отчетность?

- Обеспечены ли клиенты компании необходимой информационной поддержкой, то есть могут ли они в нужный момент дозвониться до компании или же связаться по электронной почте?

- Сможет ли компания в короткий срок интегрировать существующие технологии работы с информацией в системы предприятия, являющегося объектом слияния или приобретения?

Например, в компании установлена одна или несколько учетных систем, с помощью которых финансисты получают данные для составления консолидированной отчетности. При покупке нового предприятия выясняется, что у него установлена другая учетная система. Поэтому у компании должен быть четкий план трансформации такой отчетности в стандарты, принятые на головном предприятии. В противном случае она может потерять оперативный контроль над ситуацией.

- Позволяет ли организация документооборота компании в существующих системах продолжить ее деятельность в прежнем режиме в случае ухода ключевых сотрудников?

Эта проблема чрезвычайно актуальна для российских компаний, поскольку даже финансовая и бухгалтерская информация зачастую вводится и хранится в произвольном виде, не говоря уже о сведениях, касающихся клиентов и т. п. Это ведет к дополнительным затратам времени новых сотрудников на «вхождение» в курс дела и повышает вероятность возникновения ошибок.

- Обеспечена ли защита интеллектуальной собственности компании и ее клиентов?

- Имеет ли компания четкий алгоритм действий в критической ситуации, например в случае сбоев в работе компьютерных сетей или вирусной атаки?

- Соответствует ли способ работы информационных систем общим задачам компании? (Если перед компанией стоит задача иметь общий центр управления денежными потоками, а учетные системы, установленные в разных филиалах, не связаны между собой, то поставленная задача не будет решена).

Точно определить возможный ущерб от большинства IT-рисков довольно сложно, но примерно оценить их вполне возможно.

В настоящее время известно множество методов оценки информационных рисков компании. Важно, чтобы компания выбрала для себя подходящий метод, который обеспечивал бы корректные и достоверные воспроизводимые результаты. Рассмотрим несколько примеров подобных методов оценивания рисков, которые рекомендованы международными стандартами информационной безопасности, главным образом ISO 17799 (BS 7799). Существенно, что в этих рекомендуемых методах количественные показатели существующих или предлагаемых физических ресурсов компании оцениваются с точки зрения стоимости их замены или восстановления работоспособности ресурса, то есть количественными методами. А существующие или предполагаемые программные ресурсы оцениваются так же, как и физические, то есть при помощи определения затрат на их приобретение или восстановление количественными методами. Если обнаружится, что какое-либо прикладное программное обеспечение имеет особые требования к конфиденциальности или целостности, например, исходный текст имеет высокую коммерческую ценность, то оценка этого ресурса производится в стоимостном выражении по той же схеме, что и для информационных ресурсов.

Количественные показатели информационных ресурсов рекомендуется оценивать по результатам опросов сотрудников компании — владельцев информации, то есть должностных лиц компании, которые могут определить ценность информации, ее характеристики и степень критичности, исходя из фактического положения дел. На основе результатов опроса производится оценивание показателей и степени критичности информационных ресурсов для наихудшего варианта развития событий вплоть до рассмотрения потенциальных воздействий на бизнес-деятельность компании при возможном несанкционированном ознакомлении с конфиденциальной информацией, нарушении ее целостности, недоступности на различные сроки, вызванных отказами в обслуживании систем обработки данных и даже физическом уничтожении. При этом процесс получения количественных показателей может дополняться соответствующими методиками оценивания других критически важных ресурсов компании, учитывающих:

- безопасность персонала;

- разглашение частной информации;

- требования по соблюдению законодательных и нормативных положений;

- ограничения, вытекающие из законодательства;

- коммерческие и экономические интересы;

- финансовые потери и нарушения в производственной деятельности;

- общественные отношения;

- коммерческая политика и коммерческие операции;

- потеря репутации компании.

Далее количественные показатели используются там, где это допустимо и оправдано, а качественные — где количественные оценки по ряду причин затруднены. При этом наибольшее распространение получило оценивание качественных показателей при помощи специально разработанных для этих целей балльных шкалах подобной той, которая приводится далее: четырех балльная шкала от 1 до 4 баллов.

Следующей операцией является заполнение пар опросных листов, в которых по каждому из типов угроз и связанных с ним группе ресурсов оцениваются вероятностью реализации угроз уровни угроз и уровни уязвимостей как степень легкости, с которой реализованная угроза способна привести к негативному воздействию. Оценивание производится в качественных шкалах. Например, уровень угроз и уязвимостей оценивается по шкале высокий — низкий. Необходимую информацию собирают, опрашивая TOP-менеджеров компании, сотрудников коммерческих, технических, кадровых и сервисных служб, выезжая на места и анализируя документацию компании. Рассмотрим пример.

Пример.

Проведем анализ следующих типов угроз:

- умышленные несанкционированные действия людей;

- непредвиденные случайности;

- ошибки со стороны персонала;

- аварии оборудования, программного обеспечения и средств связи.

Относящиеся к каждому типу негативных воздействий уровни рисков, соответствующих показателям ценности ресурсов, показателям угроз и уязвимостей, оцениваются при помощи таблицы, аналогичной таблице.

| Уровни рисков, соответствующие показателям ценности ресурсов, угроз и уязвимостей | |||||||||

| Показатель ценности ресурса (на каждую угрозу и ресурс) | Уровень угрозы (оценка вероятности ее осуществления) | ||||||||

| Низкий | Средний | Высокий | |||||||

| Уровни уязвимостей | Уровни уязвимостей | Уровни уязвимостей | |||||||

| Н | С | В | Н | С | В | Н | С | В | |

Количественный показатель риска определяется в шкале от 1 до 8. Соответствующие значения заносятся в таблицу. Для каждого ресурса рассматриваются относящиеся к нему уязвимые места и соответствующие им угрозы. Если существует уязвимость без связанной с ней угрозы, или существует угроза, несвязанная с какими-либо уязвимыми местами, то рисков нет. Но и в этом случае следует предусмотреть изменение положения дел. Каждая строка в таблице определяется показателем ресурса, а каждый столбец — степенью опасности угрозы и уязвимости. Например, ресурс имеет показатель 3, угроза имеет степень высокая, а уязвимость — низкая. Показатель риска в данном случае будет 5. Размер таблицы, учитывающей количество степеней опасности угроз, степеней опасности уязвимостей и категорий ценности ресурсов, может быть изменен в соответствии со спецификой конкретной компании.

Описанный подход определяется классификацией рассматриваемых рисков. После того, как оценивание рисков было выполнено первый раз, его результаты целесообразно сохранить, например, в базе данных. Эта мера в дальнейшем позволит легко повторить последующее оценивание рисков компании.

Особенностью информационных рисков является то, что они сопровождаются потерей деловой репутации предприятия. Этот ущерб сложно измерить и спрогнозировать, как он отразится на деятельности предприятия в будущем. Кроме утраты существующих связей предприятие может лишиться и новых потенциально возможных для себя рынков сбыта, клиентов и деловых партнеров.

Статьи к прочтению:

Доступность информации по использованию инвестированных средств, ревизионная комиссия l Д. Дуюнов

Похожие статьи:

-

Логическая организация механизма передачи информации

При рассмотрении любого из средств коммуникации нас будет интересовать не их физическая реализация (общая шина данных, прерывания, аппаратно разделяемая…

-

Механизмы обеспечения целостности данных

Целостность отдельного пакета может быть обеспечена добавлением к нему контрольной величины, которая является функцией содержащихся в пакете данных….