Основные типы криптоаналитических атак.

Существует четыре основных типа криптоаналитических атак.

1. Криптоаналитическая атака при наличии только известного шифртекста. Крип-тоаналитик имеет только шифртексты C1, C2, …, Ci нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования Ek. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты M1, M2, …,

Mi по возможности большинства сообщений или, еще лучше, вычислить ключ K, использованный для шифрования этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим шифром.Этот вариант соответствует модели внешнего нарушителя, который имеет физический доступ к линии связи, но не имеет доступ к аппаратуре шифрования и дешифрования.

2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифртекстам C1, C2, …, Ci и нескольких сообщений, но также к открытым текстам M1, M2, …, Mi этих сообщений. Его работа заключается в нахождении ключа K, используемого при шифровании этих сообщений, или алгоритма расшифрования  любых новых сообщений, зашифрованных тем же ключом. причем все они зашифрованы с использованием одного и того же алгоритма шифрования E

любых новых сообщений, зашифрованных тем же ключом. причем все они зашифрованы с использованием одного и того же алгоритма шифрования E  . Возможность проведения такой атаки складывается при шифровании стандартных документов, подготавливаемых по стандартным формам, когда определенные блоки данных повторяются и известны. Он также применим при использовании режима глобального шифрования, когда вся информация на встроенном магнитном носителе записывается в виде шифртекста, включая главную корневую запись, загрузочный сектор, системные программы и пр. При хищении этого носителя (или компьютера) легко установить, какая часть криптограммы соответствует системной информации и получить большой объем известного исходного текста для выполнения криптоанализа.

. Возможность проведения такой атаки складывается при шифровании стандартных документов, подготавливаемых по стандартным формам, когда определенные блоки данных повторяются и известны. Он также применим при использовании режима глобального шифрования, когда вся информация на встроенном магнитном носителе записывается в виде шифртекста, включая главную корневую запись, загрузочный сектор, системные программы и пр. При хищении этого носителя (или компьютера) легко установить, какая часть криптограммы соответствует системной информации и получить большой объем известного исходного текста для выполнения криптоанализа.

3. Криптоаналитическая атака при возможности выбора открытого текста. Крипто-аналитик не только имеет доступ к шифртекстам C1, C2, …, Ci и связанным с ними открытым текстам M1, M2, …, Mi этих сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа K, использованного для шифрования сообщений, или алгоритма рашифрования Dk новых сообщений, зашифрованных тем же ключом.Этот вариант атаки соответствует модели внутреннего нарушителя.

4. Криптоаналитическая атака с адаптивным выбором открытого текста. Это — особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования; при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак.

Кроме перечисленных основных типов криптоаналитических атак, можно отметить, по крайней мере, еще два типа.

5. Криптоаналитическая атака с использованием выбранного шифртекста. Крипто-аналитик может выбирать для расшифрования различные шифртексты и имеет доступ к расшифрованным открытым текстам . Например, криптоаналитик получил досту к защищенному от несанкционированного вскрытия блоку, который выполняет автоматическое расшифрование. Работа криптоаналитика заключается в нахождении ключа. Этот тип криптоанализа представляет особый интерес для раскрытия алгоритмов с открытым ключом.

6. Криптоаналитическая атака методом полного перебора всех возможных ключей.

Эта атака предполагает использование криптоаналитикомизвестного шифртекста и осуществляется посредством полного перебора всех возможных ключей с проверкой, является ли осмысленным получающийся открытый текст. Такой подход требует привлечения предельных вычислительных ресурсов и иногда называется силовой атакой.

17. Киберпреступность. Основные схемы получения денег злоумышлениками.

Эксперты Group-IB совместно с ESET и LETA провели первое исследование состояния рынка компьютерных преступлений на постсоветском пространстве. Компания Group-IB позиционирует себя как единственная в России организация, способная расследовать преступления в сфере IT по заказу коммерческих компаний (разумеется, на платной основе), так что такие отч?ты им положено издавать по роду деятельности. Отч?т представляет собой экономический анализ рынка, то есть сектор киберпреступности рассматривается как образец классического рынка, которому присущи рыночное образование цен, монополии, конкуренция и т.п.Эксперты Group-IB оценивают финансовые обороты мирового рынка компьютерных преступлений за прошлый год в $7 млрд долларов, а доходы преступников из СНГ — в $2,5 млрд долларов, то есть здесь страны СНГ контролируют более трети мирового рынка. На текущий год рост заработка отечественных злоумышленников прогнозируется до $3,7 млрд.

В отч?те приводятся актуальные цены, которые сейчас действуют на ч?рном рынке криминальных услуг.

Ботнеты

1. Покупка вредоносного программного обеспечения, используемого на узлах ботнета:

$3000–10000;

2. Шифрование исполняемых файлов вредоносной программы для затруднения детектирования этой программы антивирусными средствами: $20–30;

3. Аренда серверов для управляющего центра ботнета. Как правило, используются так называемые «абузоустойчивые» хостинг-провайдеры, которые лояльно относятся к наличию управляющих серверов бот-сетей на своих площадках: от $150–200.

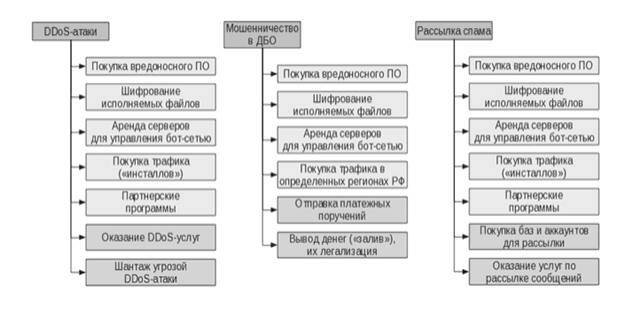

Извлечение прибыли из сформированных бот-сетей происходит следующим образом: оказание DDoS-услуг и шантаж угрозой DDoS-атаки (средняя цена DDoS-атаки: $70–90 за сутки атаки по данным объявлений из открытых источников, $300–500 за сутки атаки по данным объявлений на закрытых ресурсах; разница в ценах появляется из-за отличий в качестве оказываемых DDoS-услуг и сложности типовых задач);

с помощью мошенничества в системах дистанционного банковского обслуживания (ДБО): неправомерная отправка электронных плат?жных поручений на крупные суммы денег, их вывод («залив») и легализация (средний ущерб от инцидентов подобного рода — от $70 тыс. до $100 тыс.);

с помощью рассылки спама: оказание услуг по рассылке спама с использованием баз адресов электронной почты и программ мгновенного обмена сообщениями, а также услуг по рассылке спама в социальных сетях (цена базы e-mail в 1 миллион адресов — $500–1000, стоимость тысячи аккаунтов в социальных сетях для рассылки спама — $30–50).

Продажа загрузок

Владельцы ботнета устанавливают на зомби-ПК программы, предоставляемые заказчиком. Типовые цены на услуги по продаже 1000 загрузок:

Регион Цена

Азия 10–12 долларов

Южная Америка 10–12 долларов

США 100–140 долларов

Европа 70–130 долларов

Россия 20–40 долларов

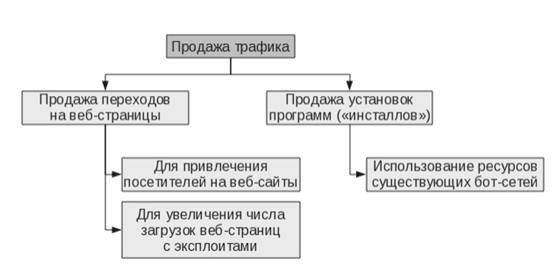

Продажа трафика

Продажа трафика может осуществляться в форме продажи посещений веб-страниц для привлечения посетителей на различные сайты (магазины медикаментов, порносайты и т.п.) или для увеличения количества посетителей с уязвимыми версиями веб-браузеров, заходящих на страницы с эксплойтами, приводящими к загрузке и запуску вредоносных программ на пользовательских компьютерах (в том числе используемых для создания ботнетов). Продажа посещений веб-страниц часто связана со взломом популярных интернет-порталов, на страницы которых внедряется код, перенаправляющий браузер посетителя на страницу заказчика услуг по продаже посещений. Взломанные интернет-порталы продаются как ресурсы с установленными шеллами (скриптами для удаленного управления системой): стоимость десяти шеллов в среднем составляет от $900 до $3000.

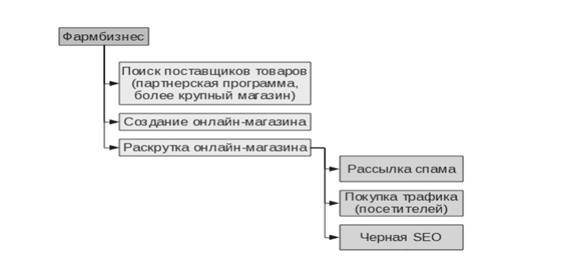

Партнёрские программы и чёрный фармбизнес

Ч?рный фармбизнес заключается в перепродаже контрафактных медикаментов и медикаментов, реализация которых законодательно регулируется (медикаменты получаются от более крупных онлайн-магазинов или реализуются непосредственно через партн?рские программы). Существование фармбизнеса основано на рекламе виагры, стероидов и других медикаментов посредством рассылки спама, применением ч?рных методов раскрутки (ч?рная SEO) и привлечением посетителей онлайн-магазинов покупкой трафика, описанной выше.Спам-рассылка по базе объемом 10 миллионов адресов стоит около $350–1500. По подобной схеме можно организовывать любой тип незаконного бизнеса.

Статьи к прочтению:

- Основные требования к контроллерам

- Основные требования, предъявляемые к сообщениям, докладам, рефератам и индивидуальным проектам

Методи за криптоанализ

Похожие статьи:

-

Выявление уязвимостей компьютерных сетей. системы обнаружения атак

Асимметричные криптоалгоритмы. Общие сведения об асимметричных криптоалгоритмах Асимметричная криптография изначально задумана как средство передачи…

-

Классификация основных методов криптографического закрытия информации

I. Шифрование 1. Подстановка (замена) a. Одноалфавитная b. Многоалфавитная одноконтурная обыкновенная c. Многоалфавитная одноконтурная монофоническая d….