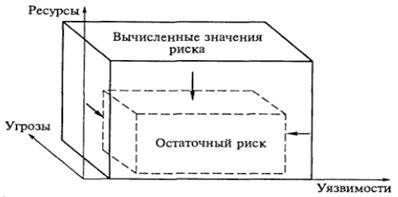

Схема процедуры уменьшения риска

В процессе уменьшения риска появляется остаточный риск

Оценка остаточного риска, то есть является ли он допустимым?

Процедурный уровень информационной безопасности.

Организация процедурных (организационных) мер

«Человеческий фактор» заслуживает особого внимания

Классы мер:

- управление персоналом

- физическая защита

- поддержание работоспособности

- реагирование на нарушение режима безопасности

- планирование восстановительных работ

Управление персоналом

Выделяют два общих принципа:

- разделение обязанностей, т.е. распределение ролей и обязанностей, чтобы один человек не мог нарушить критически для организации процесс

- минимизация привилегий, т.е. выделение для пользователей только тех прав, которые необходимы им для выполнения служебных обязанностей

Физическая защита

Информационная безопасность зависит от окружения.

«Непрерывная защита в пространстве и времени».

Основные направления:

— физическое управление доступом

— противопожарные меры

— защита поддерживающей инфраструктуры

— защита от перехвата данных

— защита мобильных устройств

Меры физического управления

Позволяют контролировать вход и выход сотрудников и посетителей

Применяется объектный подход:

- определение периметра безопасности

- выделение объектов и связей между ними контролируемой территории (декомпозиция)

Средства: двери, замки, перегородки, видеокамеры, датчики движения и прочее

Противопожарные меры

Необходимость установки

— противопожарной сигнализации

— автоматических средств тушения пожара

Защита систем электро-, водо- и теплоснабжения, кондиционеров, средств коммуникаций

Обеспечение целостности и доступности

Защита от перехвата данных

Является системным процессом получения и оценки объективных данных о текущем состоянии системы, действиях и событиях, происходящих в ней, который устанавливает уровень их соответствия определенному критерию

Позволяет:

— оценить текущую безопасности функционирования системы

— оценить риски и управлять ими

— прогнозировать влияние рисков на бизнес-процессы

(!) чтение и перехват пакетов, передаваемых по сети

(!) анализ побочных электромагнитных излучений и наводок (ПЭМИН)

Защита от перехвата данных

Использование

- криптографических средств защиты

- средств защиты каналов связи (например, надувная оболочка с обнаружением прокалывания)

Защита мобильных устройств

Шифрование данных на жестких дисках портативных компьютеров

Статьи к прочтению:

Основные риски процедуры татуажа и как их избежать?? #татуаж

Похожие статьи:

-

Подготовительные этапы управления рисками

В этом разделе будут описаны первые три этапа процесса управления рисками. Выбор анализируемых объектов и уровня детализации их рассмотрения — первый шаг…

-

ГОСТ 19.701-90 Группа Т5 Единая система программной документации СХЕМЫ АЛГОРИТМОВ, ПРОГРАММ, ДАННЫХ И СИСТЕМ Обозначения условные и правила выполнения…