Шифрование, контроль целостности.

Криптография необходима для реализации, по крайне мере, трех сервисов безопасности:

- Шифрование – наиболее мощное средство конфиденциальности.

- Контроль целостности

- Аутентификация

Три цели криптографии:

1. Конфиденциальность

2. Целостность данных

3. Проверка подлинности

4. Неотрекаемость

Различают 2 основных метода шифрования:

1. Симметричный (один и тот же ключ для шифрования и расшифровки данных)

Недостаток: секретный ключ должен быть известен и отправителю, и получателю. С одной стороны, это создает проблему распространения ключей. С другой, получатель на основании наличия зашифрованного и расшифрованного сообщения не может доказать, что он получил это от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать самостоятельно.

Определенное распространение получила разновидность симметричного шифрования, основанная на использовании составных ключей. Идея состоит в том, что секретный ключ селится на 2 части, хранящиеся отдельно. Каждая часть сама по себе не позволяет выполнить расшифрование. Если у правительственных органов появляются подозрения относительно лица, использующего некоторый ключ, они могут в установленном порядке получить половинки ключа и дальше действовать обычным для симметричного расшифрования образом.

2. Ассиметричный

Используются 2 ключа:

- Открытый – может публиковаться с остальными открытыми сведениями о пользователе. Он применяется для шифрования.

- Закрытый (секретный) – известен только получателю. Он нужен для расшифровки.

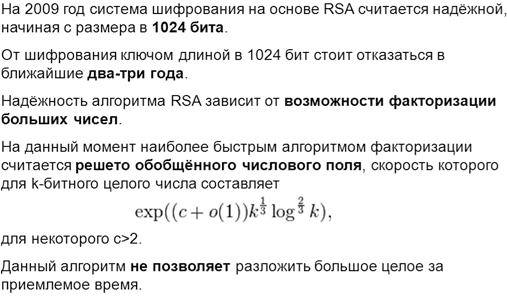

Самым популярным из ассиметричных является метод RSA, основанный на операциях с большими простыми числами и их произведениями.

Недостаток ассиметричного шифрования – низкое быстродействие, поэтому данные методы приходиться сочетать с симметричными.

Достоинство: позволяет решить задачу совместной выработки секретных ключей (это существенно, если стороны не доверяют друг другу), обслуживающих сеанс взаимодействия при изначальном отсутствии общих секретов. Для этого используют алгоритм Диффи-Хелмана.

Алгоритм Дифии-Хелмана.

Предположим, что обоим абонентам известны некоторые два числа g и p (например, они могут быть «зашиты» в программное обеспечение), которые не являются секретными и могут быть известны также другим заинтересованным лицам. Для того, чтобы создать неизвестный более никому секретный ключ, оба абонента генерируют большие случайные числа: первый абонент — число a, второй абонент — число b. Затем первый абонент вычисляет значение А и пересылает его второму, а второй вычисляет В и передаёт первому. Предполагается, что злоумышленник может получить оба этих значения, но не модифицировать их (то есть у него нет возможности вмешаться в процесс передачи). В итоге различных вычислений у обоих абонентов получилось одно и то же число К. Его они и могут использовать в качестве секретного ключа, поскольку здесь злоумышленник встретится с практически неразрешимой (за разумное время) проблемой вычисления.

Многие криптографические алгоритмы в качестве одного из параметров требуют псевдослучайное значение, в случае предсказуемости которого в алгоритме появляется уязвимость. Генерация псевдослучайных последовательностей – важный аспект криптографии.

Целостность данных

Криптографические методы позволяют надежно контролировать целостность как отдельных порций данных, так и их наборов (таких как поток сообщении); определять подлинность источника данных; гарантировать невозможность отказаться от совершенных действий («неотказуемость»)

В основе криптографического контроля целостности лежат два понятия:

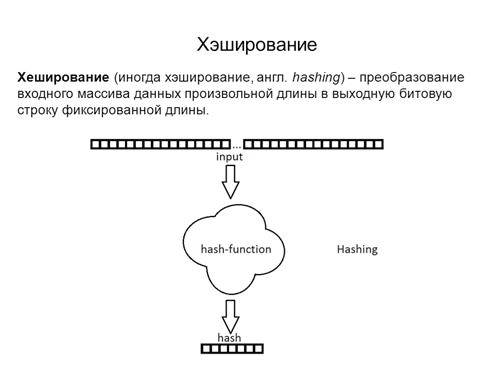

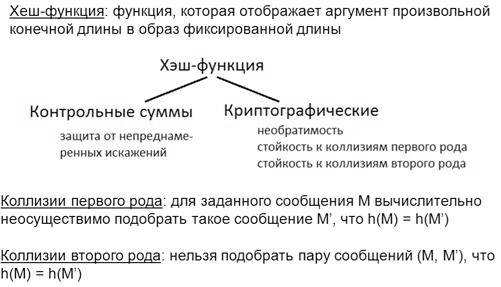

хэш-функция;

электронная цифровая подпись (ЭЦП).

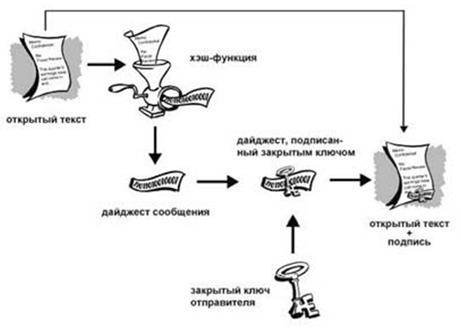

Хэш-функция — это труднообратимое преобразование данных (односторонняя функция), реализуемое, как правило, средствами симметричного шифрования со связыванием блоков. Результат шифрования последнего блока (зависящий от всех предыдущих) и служит результатом хэш-функции.

Пусть имеются данные, целостность которых нужно проверить, хэш-функция и ранее вычисленный результат ее причинения к исходным данным (так называемый дайджест).

Цифровая подпись – данные присоединяемые к передаваемому сообщению и подтверждающие, что автор подписи заверил его

Функции:

• Контроль целостности

• Подтверждение авторства

• Невозможность отказа от авторства

Экранирование.

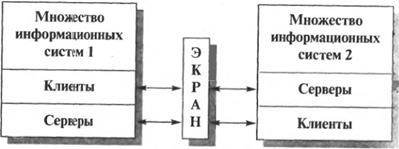

Экран – средство разграничения доступа клиентов из одного множества к серверам из другого множества

Экран осуществляет функции, контролируя информационные потоки между двумя множествами систем. Контроль потоков состоит в их фильтрации, также возможно, выполнение некоторых преобразований.

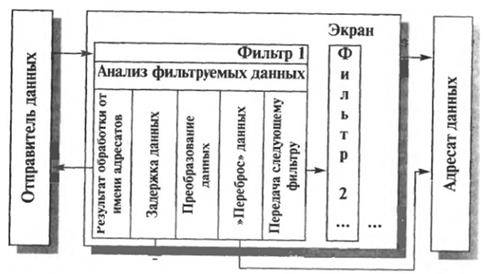

На следующем уровне детализации экран можно представить как последовательность фильтров.

- Защита внутренней области от потенциально враждебной внешней

- Поддержка доступности сервисов внутренней области, уменьшая нагрузку, вызванную внешней активностью

- Уменьшение уязвимости внутренних сервисов безопасности

- Контроль информационных потоков, направленных во внешнюю область (поддержка режима конфиденциальности в ИС организации)

Межсетевые экраны

Классификация по уровню фильтрации:

— канальныйэкранирующие концентраторы (мост, коммутатор)

— сетевоймаршрутизатор

— транспортныйтранспортное экранирование

— прикладнойприкладной экран

Статьи к прочтению:

- Шина – группа линий передачи информации, объединенных одним общим функциональным признаком. мп имеет три шины. совокупность шин образует магистраль.

- Шины микропроцессорной системы

Шифрования RSA, алгоритм RSA Encryption цветные ключи colored key

Похожие статьи:

-

Комплекс СЗИ НСД Аккорд-NT/2000 v.2.0 позволяет контролировать целостность файлов по индивидуальному списку, созданному администратором для каждого…

-

Выявление уязвимостей компьютерных сетей Системы обнаружения атак Существует три этапа осуществления атаки. Первый, подготовительный, этап заключается в…