Сновные понятия и определения компьютерных сетей.

Компьютерная сеть представляет собой:

- сеть обмена распределеннойобработки информации, образуемая множеством взаимосвязанных абонентскихсистем и средств связи;

- средство передачи иобработки информации ориентированы в ней на коллективное использованиеобщесетевых ресурсов – информационных, программных, аппаратных.

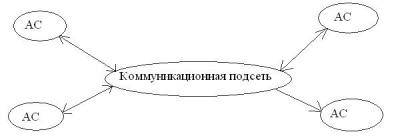

Абонентская система (АС) – система оборудования конечного пользователя сети, включающая сетевой компьютер вместе с периферийными средствами ввода-вывода и программным обеспечением, средства связи с коммуникационной подсетью компьютерной сети, выполняющие прикладные процессы.

АС называют рабочей станцией сети.

Коммуникационная подсеть – совокупность физической среды передачи информации, аппаратных и программных средств, обеспечивающих взаимодействие АС.

Рис. 56.1. Обобщенная структура компьютерной сети

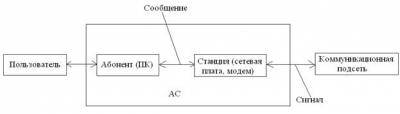

Характер взаимодействия пользователей КС можно представить в виде графической модели или схемы взаимодействия КС:

Сообщение – данные, предназначенные для распространения. Выражены в цифровой форме.

Станция – преобразователь сообщения в сигналы.

Сигнал – физический процесс, связной стандарт, переносчик сообщения.

Пользователь запускает свои прикладные задачи для того, чтобы реализовать свои запросы.

Взаимодействие абонентских ВМ в сети можно рассматривать как взаимодействие прикладных процессов.

Очевидно, между абонентами сети должно осуществляться следующее:

- физическое соединение черезкоммуникационную подсеть, то есть передача сообщений по каналам связи;

- должна осуществлятьсялогическая связь между процессами для обеспечения взаимодействия междуними;

В случае, если компьютер используется только для ввода-вывода команд и данных, то его называют терминалом.

Можно считать, что назначение всех КС определено двумя функциями:

- обеспечение совместногоиспользования аппаратных и программных ресурсов системы;

- обеспечение совместногодоступа к ресурсам данных.

Анализ работы КС позволяет установить следующие формы взаимодействия между абонентами сети:

- терминал — удаленныйпроцесс

- терминал – доступ кудаленному файлу

- терминал – удаленный доступк базе данных

- терминал – терминал

- электронная почта

Реализация этих форм:

- В этом случаеустанавливается логическая связь с процессом на другой абонентской ВМ ипроизводится сеанс работы с этим процессом, то есть реализуется обработкаданных на удаленном компьютере.

- Открывается удаленный файл,модифицируется, транспортируется на внешнее устройство для работы влокальном режиме.

- Аналогичен пункту 2, но вэтом случае производится работа с базой данных в ее полном объеме всоответствии с правами пользователя.

- Обмен сообщениями междуабонентами сети в режиме, который называется диалоговым. Сообщения могутпосылаться как отдельным абонентам, так и широковещательно.

- Каждый абонент имеетпочтовый ящик, специальный файл, в который записи поступают и считываются

Проблема защиты информации в компьютерных сетях

Информационная безопасность компьютерной сети (КС) – это ее свойство противодействовать попыткам нанесения ущерба владельцам и пользователям сети при различных умышленных и неумышленных воздействиях на нее. Иначе говоря, это защищенность сети от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также от попыток ее хищения, модификации или разрушения циркулирующей в сети информации.

Определены три базовых принципа информационной безопасности, которая должна обеспечивать:

- конфиденциальностьинформации, т.е. ее свойство быть известной только допущенным(авторизованным) субъектам сети;

- целостность данных(ресурса) сети, т.е. свойство данных быть в семантическом смысленеизменными при функционировании сети, что достигается защитой данных отсбоев и несанкционированного доступа к ним;

- доступность информации влюбое время для всех авторизованных пользователей.

Различают внешнюю и внутреннюю безопасность КС. Предметом внешней безопасности является обеспечение защиты КС от проникновения злоумышленников извне с целью хищения, доступа к носителям информации, вывода сети из строя, а также защиты от стихийных бедствий. Внутренняя безопасность включает обеспечение надежной работы сети, целостности ее программ и данных. Классификация угроз информационной безопасности КС.

Под угрозой безопасности понимается потенциально возможное воздействие на КС, прямо или косвенно наносящее урон владельцам или пользователям сети. Реализация угрозы называется атакой.

- По цели реализации:

- нарушениецелостности информации, что может привести к утрате или обесцениваниюинформации;

- нарушениеконфиденциальности информации (использование ценной информации другимилицами наносит значительный ущерб интересам ее владельцев);

- частичное или полноенарушение работоспособности (доступности) КС.

- По принципу воздействия насеть:

- с использованиемдоступа субъекта КС к объекту. Доступ – это взаимодействие междусубъектом и объектом (выполнение первым некоторой операции над вторым),приводящее к возникновению информационного потока от второго к первому;

- с использованиемскрытых каналов, т.е. путей передачи информации, позволяющихвзаимодействующим процессам (субъектам) обмениваться информацией такимспособом, который нарушает системную политику безопасности.

- По характеру воздействияна сеть:

- активноевоздействие, связанное с выполнением нарушителем каких-либо действий:доступ к определенным наборам данных, программам, вскрытие пароля и т.д.Такое воздействие может осуществляться либо с использованием доступа,либо как с использованием доступа, так и с использованием скрытыхканалов. Оно ведет к изменению состояния сети.

В свою очередь активное преднамеренное воздействие может быть: - кратковременнымили долговременным

- неразрушающим

- разрушающим

- разовым илимногократным

- зарегистрированнымадминистратором сети

- незарегистрированным администратором сети.

- пассивноевоздействие, осуществляемое путем наблюдения каких-либо побочных эффектови их анализа. Пассивное воздействие всегда связано только с нарушениемконфиденциальности информации в КС, так как при нем никаких действий ссубъектами и объектами не производится. Оно не ведет к изменениюсостояния системы.

- По способу активноговоздействия на объект атаки:

- непосредственноевоздействие. С помощью средств контроля доступа такое действие обычнолегко предотвращается;

- воздействие насистему разрешений. Здесь несанкционированные действия осуществляютсяотносительно прав на объект атаки, а сам доступ к объекту выполняетсяпотом законным образом;

- опосредованноевоздействие, например, когда злоумышленник каким-то образом присваиваетсебе полномочия авторизованного пользователя, выдавая себя за него, илипутем использования вируса, когда вирус выполняет необходимые действия исообщает о результате тому, кто его внедрил. Этот способ особенно опасен.Требуется постоянный контроль как со стороны администраторов и операторовза работой сети в целом, так и со стороны пользователей за своиминаборами данных.

- По используемым средстваматаки:

- с использованиемзлоумышленником стандартного программного обеспечения. В этом случаерезультаты воздействия обычно предсказуемы, так как большинствостандартных программ хорошо изучены;

- с использованиемспециально разработанных программ, что связано с большими трудностями, номожет быть более опасным для сети.

- По состоянию объектаатаки:

- воздействие наобъект атаки, когда в момент атаки он находится в состоянии храненияинформации. В этом случае воздействие на объект обычно осуществляется сиспользованием несанкционированного доступа;

- воздействие наобъект, когда осуществляется передача информации по линии связи междуузлами сети или внутри узла. При таком состоянии объекта воздействие нанего предполагает либо доступ к фрагментам передаваемой информации, либопрослушивание с использованием скрытых каналов;

- воздействие наобъект, когда он находится в состоянии обработки информации. Здесьобъектом атаки является процесс пользователя.

Кроме перечисленных угроз информационной безопасности следует добавить следующие угрозы:

- несанкционированный обменинформацией между пользователями

- отказ от информации

- отказ в обслуживании

Виды воздействия на информацию:

- уничтожение

- искажение

- разрушение

- подмена

- копирование

- добавление новыхкомпонентов

- заражение вирусом

Возможными основными объектами воздействия могут быть:

- сетевые операционныесистемы (СОС) и ОС компьютеров конечных пользователей;

- служебные, регистрационныетаблицы и файлы обслуживания сети, программы и таблицы шифровкиинформации;

- специальные таблицы ифайлы доступа к данным на компьютерах конечных пользователей;

- прикладные программы накомпьютерах сети и их настроечные таблицы;

- информационные файлыкомпьютеров сети, базы данных, базы знаний, текстовые документы,электронная почта и т.д.;

- параметры функционированиясети – ее производительность, пропускная способность, временные показателиобслуживания пользователей.

Основными источниками преднамеренного проникновения в сеть являются:

- хакеры (взломщики сетей)

- уволенные или обиженныесотрудники сети

- профессионалы-специалистыпо сетям

- конкуренты.

Статьи к прочтению:

Основы компьютерных сетей [GeekBrains]

Похожие статьи:

-

Сновные определения и термины.

Сеть – это совокупность объектов, образуемых устройствами передачи и обработки данных. Международная организация по стандартизации определила…

-

Ема: понятия компьютерных сетей.

Передача информации – физический процесс, посредством которого осуществляется перемещение информации в пространстве. Данный процесс характеризуется…