Управление доступом путем фильтрации информации

Рассмотрим меры программно-технического уровня, направленных на обеспечение информационной безопасности систем, построенных в технологии Intranet:

O межсетевые экраны — средство разграничения доступа, служащее для защиты от внешних угроз и от угроз со стороны пользователей других сегментов корпоративных сетей.

Отметим, что бороться с угрозами, присущими сетевой среде, средствами универсальных операционных систем не представляется возможным.

O Универсальная ОС — это огромная программа, наверняка содержащая, помимо явных ошибок, некоторые особенности, которые могут быть использованы для получения нелегальных привилегий. Современная технология программирования не позволяет сделать столь большие программы безопасными. Кроме того, администратор, имеющий дело со сложной системой, далеко не всегда в состоянии учесть все последствия производимых изменений (как и врач, не ведающий всех побочных воздействий рекомендуемых лекарств). Наконец, в универсальной многопользовательской системе бреши в безопасности постоянно создаются самими пользователями (слабые и/или редко изменяемые пароли, неудачно установленные права доступа, оставленный без присмотра терминал и т.п.).

O разработкой специализированных защитных средств, которые в силу своей простоты допускают формальную или неформальную верификацию. Межсетевой экран как раз и является таким средством, допускающим дальнейшую декомпозицию, связанную с обслуживанием различных сетевых протоколов.

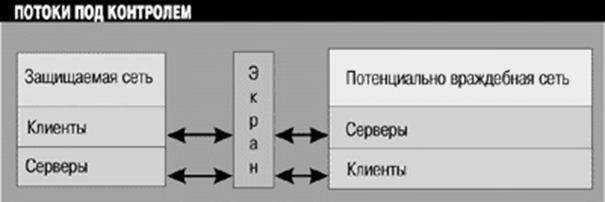

Межсетевой экран — это полупроницаемая мембрана, которая располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети) и контролирует все информационные потоки во внутреннюю сеть и из нее (Рис. 8). Контроль информационных потоков состоит в их фильтрации, то есть в выборочном пропускании через экран, возможно, с выполнением некоторых преобразований и извещением отправителя о том, что его данным в пропуске отказано. Фильтрация осуществляется на основе набора правил, предварительно загруженных в экран и являющихся выражением сетевых аспектов политики безопасности организации.

Рис. 8. Межсетевой экран как средство контроля информационных потоков

Как правило, при общении с внешними сетями используется исключительно семейство протоколов TCP/IP. Поэтому внешний межсетевой экран должен учитывать специфику этих протоколов. Для внутренних экранов ситуация сложнее, здесь следует принимать во внимание помимо TCP/IP по крайней мере протоколы SPX/IPX, применяемые в сетях Novell NetWare. Иными словами, от внутренних экранов нередко требуется многопротокольность.

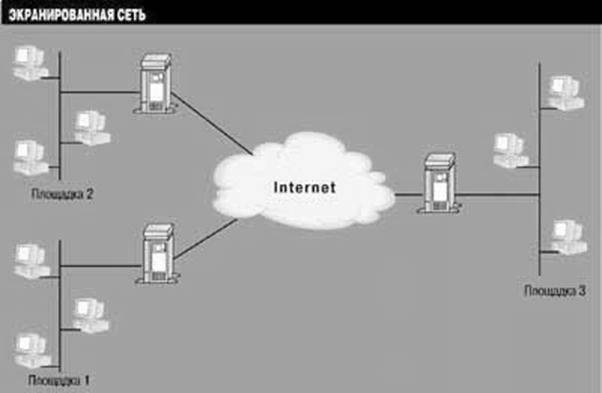

Ситуации, когда корпоративная сеть содержит лишь один внешний канал, является, скорее, исключением, чем правилом. Напротив, типична ситуация, при которой корпоративная сеть состоит из нескольких территориально разнесенных сегментов, каждый из которых подключен к сети общего пользования (Рис. 9). В этом случае каждое подключение должно защищаться своим экраном. Точнее говоря, можно считать, что корпоративный внешний межсетевой экран является составным, и требуется решать задачу согласованного администрирования (управления и аудита) всех компонентов.

Рис.9. Экранирование корпоративной сети, состоящей из нескольких территориально разнесенных сегментов, каждый из которых подключен к сети общего пользования.

При рассмотрении любого вопроса, касающегося сетевых технологий, основой служит семиуровневая эталонная модель ISO/OSI.

Межсетевые экраны также целесообразно классифицировать по тому, на каком уровне производится фильтрация:

- канальном,

- сетевом,

- транспортном,

- прикладном.

Соответственно, можно говорить об экранирующих концентраторах (уровень 2), маршрутизаторах (уровень 3), о транспортном экранировании (уровень 4) и о прикладных экранах (уровень 7). Существуют также комплексные экраны, анализирующие информацию на нескольких уровнях.

Экранирующие концентраторы мало отличаются от экранирующих маршрутизаторов.

При принятии решения “пропустить не пропустить”, межсетевые экраны могут использовать не только информацию, содержащуюся в фильтруемых потоках, но и данные, полученные из окружения, например текущее время.

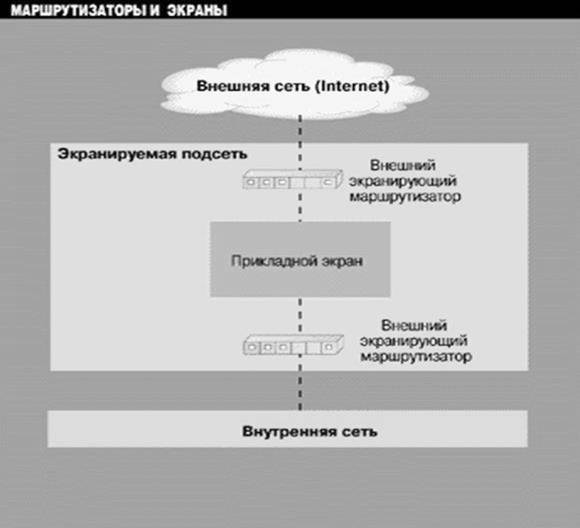

Таким образом, возможности межсетевого экрана непосредственно определяются тем, какая информация может использоваться в правилах фильтрации и какова может быть мощность наборов правил. Чем выше уровень в модели ISO/OSI, на котором функционирует экран, тем более содержательная информация ему доступна и, следовательно, тем тоньше и надежнее экран может быть сконфигурирован. В то же время фильтрация на каждом из перечисленных выше уровней обладает своими достоинствами, такими как дешевизна, высокая эффективность или прозрачностьдля пользователей. В большинстве случаев используются смешанные конфигурации, в которых объединены разнотипные экраны. Наиболее типичным является сочетание экранирующих маршрутизаторов и прикладного экрана (Рис. 10).

Приведенная конфигурация называется экранирующей подсетью. Как правило, сервисы, которые организация предоставляет для внешнего применения (например “представительский” Web-сервер), целесообразно выносить как раз в экранирующую подсеть.

Качество межсетевого экрана определяется еще двумя очень важными характеристиками:

O простотой применения;

O собственной защищенностью.

В плане простоты использования первостепенное значение имеют наглядный интерфейс при задании правил фильтрации и возможность централизованного администрирования составных конфигураций.

Во втором случае нужно выделить средства централизованной загрузки правил фильтрации и проверки набора правил на непротиворечивость. Важен и централизованный сбор и анализ регистрационной информации, а также получение сигналов о попытках выполнения действий, запрещенных политикой безопасности.

Собственная защищенность межсетевого экрана обеспечивается теми же средствами, что и защищенность универсальных систем. При выполнении централизованного администрирования следует еще позаботиться о защите информации от пассивного и активного прослушивания сети, то есть обеспечить ее (информации) целостность и конфиденциальность.

Рис.10. Сочетание экранирующих маршрутизаторов прикладного экрана

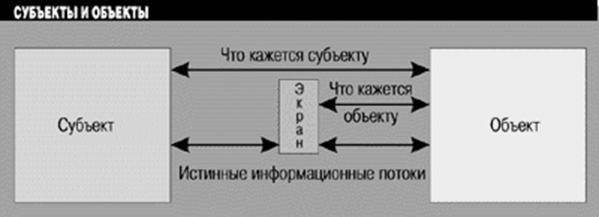

Хотелось бы подчеркнуть, что природа экранирования (фильтрации), как механизма безопасности, очень глубока. Помимо блокирования потоков данных, нарушающих политику безопасности, межсетевой экран может скрывать информацию о защищаемой сети, тем самым затрудняя действия потенциальных злоумышленников. Так, прикладной экран может осуществлять действия от имени субъектов внутренней сети, в результате чего из внешней сети кажется, что имеет место взаимодействие исключительно с межсетевым экраном (Рис. 11). При таком подходе топология внутренней сети скрыта от внешних пользователей, поэтому задача злоумышленника существенно усложняется.

Рис. 11. Истинные и кажущиеся информационные потоки.

Более общим методом сокрытия информации о топологии защищаемой сети является трансляция “внутренних” сетевых адресов, которая попутно решает проблему расширения адресного пространства, выделенного организации.

Ограничивающий интерфейс также можно рассматривать как разновидность экранирования. На невидимый объект трудно нападать, особенно с помощью фиксированного набора средств. В этом смысле Web-интерфейс обладает естественной защитой, особенно в том случае, когда гипертекстовые документы формируются динамически. Каждый видит лишь то, что ему положено. Экранирующая роль Web-сервиса наглядно проявляется и тогда, когда этот сервис осуществляет посреднические (точнее, интегрирующие) функции при доступе к другим ресурсам, в частности таблицам базы данных. Здесь не только контролируются потоки запросов, но и скрывается реальная организация баз данных.

III . Правила выполнения заданий:

O Для выполнения задания 1 ответить на вопросыпо материалам теоретической части.

O Задание 2 выполняется только при наличии необходимого оборудования и в присутствии лаборанта либо техника, инженера.

O При затруднении выполнения заданий теоретическую часть можно повторить по карте (теоретическая часть,терминологический словарь) либо по электронному пособию «Информационная безопасность».

O После выполнения заданий сохранить файл: Меню – Файл – Сохранить как – имя файла (написать свое имя).

O Ответы показать преподавателю.

IV. Задания:

Задание 1

Изучить проблемы защиты информации в Интернет и защиты информации в Intranet. И ответьте на вопросы:

1. Что собой представляет Интернет?

2. Архитектура сети Интернет. Перечислите каналы связи и технологии доступа в Интернет.

3. Какие стандарты сети Интернет можете перечислить?

4. Как безопасно пользоваться электронной почтой?

5. Что такое протокол?

6. Какова роль стандартизации протоколов для создания сети Интернет?

7. Какова транспортная основа Интернет? Какие каналы связи он использует?

8. Что означает аббревиатура TCP/IP? Какой механизм передачи пактов предполагает этот протокол?

9. Какие протоколы используются при обмене электронными письмами?

10. Что нужно предусмотреть для перехода в Интернет, чтоб обеспечить большую безопасность сети?

11. Назовите факторы сложности в сфере информационной безопасности сети Интернет.

12. Какие средства защиты информации в Интернете знаете?

13. Что такое брандмауэры?

14. Чем определяются возможности межсетевого экрана?

15.Какими важными характеристиками определяется качество межсетевого экрана?

16. Каковы задачи информационной безопасности в Intranet?

17. Перечислите меры программно-технического уровня, направленные на обеспечение информационной безопасности систем, построенных в технологии Intranet.

18.Назовите принципы информационной безопасности в Intranet.

19.На какие уровни можно разделить меры по решениюинформационной безопасности в Intranet?

20. Для чего предназначены Web-серверы?

21. Каковы аспекты формирования режима информационной безопасности?

22. Раскройте законодательный уровень защиты информации в Интернет.

23. Как охраняется безопасность программной сферы?

24. Какие фирмы занимаются охраной безопасности программ?

25. Как защитить Web-сервер?

26. Открытые каналы как могут быть защищены?

27.Какие возможности защиты дает сочетание экранирующих маршрутизаторов и прикладного экрана?

28. Что является механизмом безопасности Intranet?

29. Какие действия необходимо предпринять для предотвращения несанкционированного доступа к своим компьютерам?

30. Что означает выход из единого адресного пространства?

31. Какой вид доступа в Internet дает большую безопасность?

Задание 2

Выполните самостоятельно практические работы по защите информации через разные виды экранирования. Установите фильтры (fire-wall) между внутренней сетью и Internet.

Задание 3

Выполните самостоятельно практические работы по доступу в Internet через шлюзы.

Дополнительная литература:

1. INTERNET. Всемирная компьютерная сеть.Практическое пособие и путеводитель. – М.: Синтез, 2005.

2. Кирсанов Д. Web – дизайн. – СПб.: Символ – Плюс, 2004.

3. Крол Эд. Все от INTERNET. Руководство и каталог: Пер. с англ. – Киев: BHV, 2005.

4. Нанс Бэрри. Компьютерные сети: Пер.с англ. – М.: Бином, 2006.

5. Храмцов П.Лабиринты Штеуктуею – МюЖ Электроинформб 2006ю

6. Ресурсы сайта: HTTP://WWW.citforum.ru

ЛАБОРАТОРНАЯ РАБОТА №5

Тема: Информационное право. Работа с ФЗ «Об информации, информатизации и защите информации».

Цель: ознакомиться с ФЗ «Об информации, информатизации и защите информации», научиться делать краткий обзор ФЗ.

Средства для выполнения работы:

O аппаратные: компьютеры с установленной ОС Windows XP;

O электронное пособие «Информационная безопасность»;

O ФЗ «Об информации, информатизации и защите информации».

I. Подготовка к выполнению лабораторной работы:

I. Изучить теоретический материал работы по теме: «Информационное право. Работа с ФЗ «Об информации, информатизации и защите информации».

II. Открыть папку «Электронное пособие», открыть электронное пособие «Информационная безопасность»,открытьЛабораторную работу №5.

Ш.Открыть файл «Задания» и на первой строке написать Фамилию, имя, группу. Размер шрифта 14, Тimes New Roman.

II. Теоретическая часть

Информационное право

Право, выполняя экономические и социально-политические функции и взаимодействуя с государством в лице уполномоченных на правотворчество органов, постоянно развивается, совершенствуется и изменяется. Это связано с различными стратегическими задачами и целями, которые ставятся в тот или иной исторический период. Право как единая система правил поведения регулирует общественные отношения, различающиеся по объекту, содержанию, сущности, субъектному составу и другим критериям.

В настоящее время возникла необходимость для выделения особой отрасли права: информационного права. Современный этап развития общества и государства характеризуется возрастающей ролью информационной сферы, являющейся системообразующей движущей силой становления информационного общества. Анализ уже существующих норм, регламентирующих некоторые правила поведения в информационной сфере, показывает, что противоречивость и неразвитость правового регулирования общественных отношений в информационном пространстве затрудняет поддержание необходимого баланса интересов личности, общества и государства, а также адекватность применения соответствующих норм на практике, в т. ч. судами и органами следствия и дознания.

Информация издавна существует в обществе как средство общения, получения новых знаний, передачи этих знаний другим лицам, влияния на некоторые цепочки взаимосвязанных вещей..

Для нормальной реализации прав и свобод человека и гражданина необходима достоверная информация о происходящих процессах в жизни государства, которая смогла бы в той или иной мере помочь субъекту, нуждающемуся в информации.

В период становления информационного общества важное значение приобретает право как основной регулятор общественных отношений. Объективной предпосылкой становления информационного права является возникновение различного вида угроз и трудностей в связи с распространением и потреблением информации, которые нужно каким-то образом преодолевать. Регулятором информационных отношений должно стать информационное право, «направленное на качественное и эффективное регулирование общественных отношений, возникающих в сфере деятельности, связанной с созданием, преобразованием и потреблением информации».

Однако выделение информационного права из общей системы права не связано только с удовлетворением общественной и государственной задачи или потребности.

Процесс формирования информационного права связан также с наличием у этой отрасли следующих конструкций:

Статьи к прочтению:

Александр Крижановский, Tempesta Technologies. О доставке контента и защите от атак | HighLoad++

Похожие статьи:

-

Управление доступом к переменным и методам класса

Для переменных и методов класса может быть задан уровень доступа, регламентирующий доступ к переменным и методам одного класса из методов другого класса….

-

Принудительное управление доступом

Принудительное управление доступом основано на сопоставлении меток безопасности субъекта и объекта. Субъект может читать информацию из объекта, если…