Практические советы. ip-адреса для сетей, которые используют брандмауэры или шлюзы internet

Помещайте свои частные сети позади прокси-серверов и брандмауэров как из соображений безопасности, так и для того, чтобы избежать необходимости аренды большого числа общедоступных адресов Internet. Стоит ли использовать после этого старую нумерацию для адресов? Конечно же, нет. Существует специальный набор сетевых адресов, зарезервированный как раз для такого использования. Эти адреса определены в RFC 1918; применяя такие адреса, вы можете использовать существенно большее адресное пространство, чем при каком-либо другом способе.

Использование этих специальных сетевых адресов также защищает целостность Internet. Были случаи, когда к Internet подсоединялись сети, использующие адреса, которые уже были назначены другим организациям, что приводило к серьезным проблемам. Поскольку эти специальные адреса официально предназначены только для частных сетей, они автоматически фильтруются как маршрутизаторы, защищающие Internet. Имеются следующие специальные адреса:

От 10.0.0.0 до 10.255.255.255 (сеть класса А).

От 172.16.0.0 до 172.31.255.255 (16 последовательных сетей класса В).

От 192.168.0.0 до 192.168.255.255 (256 последовательных сетей класса С).

Например, если вам нужно создать тестовую сеть или у вас есть иная причина предполагать, что вы никогда не будете подсоединяться к Internet, но вам нужно использовать TCP/IP для вашего сетевого протокола, используйте адреса из этого специального набора адресов. Используйте также эти адреса для вашей внутреннейсети, если вы подсоединяетесь к Internet только через прокси-сервер или брандмауэр, который защищает от просмотра ваш фактический IP-адрес. Таким брандмауэром является Microsoft Internet Security and Acceleration Server. Если вы используете брандмауэр или прокси-сервер, то вам требуются «реальные» IP-адреса только для машин, которые находятся вне вашего брандмауэра, то есть видны в Internetцеликом, а это позволяет экономить пространство 1Р-адресов.

Маршрутизация и подсети

Если бы каждому любого другого компьютера в Internet и полный маршрут к каждому компьютеру, то весь Internet давно бы прекратил свою деятельность. Но уже на ранних стадиях стало очевидно, что требуется метод фильтрации и маршрутизации пакетов, чтобы можно было не только выполнять печать на вашем сетевом принтере, но и осуществлять обмен с любым компьютером в Internet без необходимости знания всех деталей пути к этому компьютеру. Ознакомимся с подсетями, маршрутизаторами и шлюзами.

Что такое подсеть?

Подсеть — это просто часть сети, которая действует как отдельная сеть, не принимая во внимание то, что происходит снаружи, и не влияя на остальную часть сети. Подсеть — это обычно физически отдельная часть, которая имеет единственную точку контакта с другими частями сети через маршрутизатор или мост.

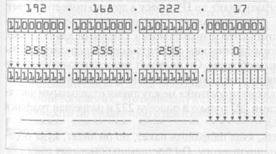

Для настройки подсети используется так называемая маска подсети, что позволяет компьютерам подсети непосредственно взаимодействовать только с компьютерами той же подсети. Маска подсети — это снова адрес в форме w.x.y.z, который маскирует (блокирует) области вне данной подсети. Маска действует таким образом, чтобы вы могли видеть только те части пространства IP-адресов, которые не маскированы значением 1. (каждый октет — это 8-битное значение. «Маскировать значением 1» означает, что соответствующий бит установлен равным 1.) Например, если у вас адрес класса С 192.168.222.17 с маской подсети 255.255.255.0 (типичная подсеть класса С), как это показано на рисунке, вы сможете видеть только адреса последнего октета (часть «z»)

Поэтому в случае адреса 192.168.222.17 адрес 192.168.223.25 будет скрыт от вас маской 255.255.255.0, и вы сможете отправить пакет на этот адрес, только передав сначала этот пакет шлюзу или маршрутизатору, который «знает» как ваше местоположение, так и местоположение другой сети или способ ее обнаружения. С другой стороны, если вы отправляете пакет на принтер с IP-адресом 192.168.222.129 или на Компьютер с адресом 192.168.222.50, то это не составит никаких проблем. Данная система «видит» этот адрес, и пакет передается непосредственно в точку своего назначения.

Если вы можете присвоить подсети целый класс адресов, то вам легко определить, какая у вас маска; но если вы можете присвоить только какую-то часть класса (как в случае аренды IP-адресов Internet при использовании метода CIDR), то вам придется взять двоично-десятичные таблицы преобразования, чтобы точно определить соответствующую маску подсети. (Напомним, что маска строится в двоичном виде.) Если вы понимаете, как это действует, то можете настроить маску вашей подсети или определить, что фактически делает эта маска. Настраиваемые маски подсети называются масками подсети переменной длины, и для них часто используется так называемая запись со слэшем, где указывается номер (адрес) сети, после которого указывается количество битов, используемых в маске этой подсети. Например, 192.168.1.0/26 имеет маску подсети 255.255.192.0, которая позволяет разбить одну сеть класса С на четыре подсети, содержащие не более 61 хоста на одну подсеть.

Если вы можете присвоить подсети целый класс адресов, то вам легко определить, какая у вас маска; но если вы можете присвоить только какую-то часть класса (как в случае аренды IP-адресов Internet при использовании метода CIDR), то вам придется взять двоично-десятичные таблицы преобразования, чтобы точно определить соответствующую маску подсети. (Напомним, что маска строится в двоичном виде.) Если вы понимаете, как это действует, то можете настроить маску вашей подсети или определить, что фактически делает эта маска. Настраиваемые маски подсети называются масками подсети переменной длины, и для них часто используется так называемая запись со слэшем, где указывается номер (адрес) сети, после которого указывается количество битов, используемых в маске этой подсети. Например, 192.168.1.0/26 имеет маску подсети 255.255.192.0, которая позволяет разбить одну сеть класса С на четыре подсети, содержащие не более 61 хоста на одну подсеть.

Примечание. Используйте маску подсети по умолчанию, соответствующую классу вашей сети, если у вас нет особых причин поступать по иному. Для сети класса А это 255.0.0.0; для сети класса В это 255.255.0.0; и для сети класса С используйте маску 255.255.255.0. Более подробную информацию по маскам подсетей см. в Microsoft Windows Server 2003 Resource Kit (Microsoft Press, 2003).

Все маски в какой-то одной части вашей сети должны быть одинаковыми. Если это не так, то вы можете столкнуться с целым рядом проблем. Например, одна машина сможет отправлять пакеты на другую машину, но та машина не сможет отправлять пакеты в обратном направлении.

Разрешение имен

12-разрядные десятичные IP-адреса (типа 192.168.101.102) очень удобны для распознавания одними компьютерами других компьютеров, но пользователи не в состоянии воспринимать информацию в таком виде. Дело не только в том, что им трудно запоминать 12-разрядные числа, — сами числа могут изменяться.

Адреса протокола IP version 6 — это 128 битов, выраженных строками, которые могут содержать до 32 шестнадцатеричных символов, хотя они часто бывают и короче. (На самом деле адреса IP version 6 можно даже записывать 128 единицами и нулями, но это уже явно неудобно.) Очевидно, что легко запоминаемые имена удобнее строк чисел или строк из символов и чисел. В этом разделе рассматривается обработка имен в TCP/IP и в среде Internet.

Шлюзы и маршрутиризаторы

Шлюз может иметь различные функции в сети, но в данном случае мы рассмотрим функции, относящиеся к подсетям и маршрутизации. Как мы уже отмечали, в случае маски 255.255.255.0 и вашего IP-адреса с октетом «у», равным 222, вы не можете «видеть» в сети IP-адрес с октетом «у», равным 223.

Но каким образом можно передать пакет по IP-адресу в другую подсеть? Ответ: через шлюз, или маршрутизатор.

Маршрутизатор — это устройство (обычно внешний блок, но иногда просто компьютер с несколькими сетевыми адаптерами), которое подсоединено к нескольким физическим сегментам сети и передает пакеты между этими сегментами требуемым образом. Он получает ваши пакеты из подсети 222 и передает их в подсеть 223 для доставки по определенному адресу в этой подсети. Таким образом, он действует как «привратник» между двумя отдельными частями сети, разрешая трафик с адресами 222 только в подсети 222 и разрешая трафик всегмент 223 только с адресами 223.

Маршрутизатор может не знать, куда направить пакет, но он знает, куда обратиться за советом — к другому маршрутизатору. Он постоянно обновляет свои таблицы маршрутизации информацией от других маршрутизаторов о том, как наилучшим образом попадать в различные части вашей сети.

Примечание. Хотя «шлюз» и «маршрутизатор» часто используются как взаимозаменяемые термины, строго говоря, шлюз — это устройство или компьютер, который выполняет преобразование между сетями с различной архитектурой, такими как NetWare и Windows. Маршрутизатор — это устройство или компьютер, который при необходимости отправляет пакеты между двумя или несколькими сегментами сети, используя логические сетевые адреса (обычно 1Р-алреса).Кроме шлюзов и маршрутизаторов существуют также мосты. Мосты — ли устройства или компьютеры, которые направляют трафик между двумя сегментами сети, основываясь на физических адресах (адресах доступа к среде передачи данных), и они обычно используются, чтобы изолировать две части сети для повышения производительности. Мосты дешевле, но обладают меньшими возможностями, чем маршрутизаторы.

Протоколы маршрутизации

Подробные сведения о работе протоколов маршрутизации и алгоритмах, применяемых в маршрутизации и разрешении адресов, выходят за рамки этой книги, но вам полезно знать, что представляют собой некоторые протоколы хотя бы по их акронимам. Вот наиболее распространенные протоколы TCP/IP, используемые для разрешения адресов и маршрутизации.

• Address Resolution Protocol (ARP — Протокол разрешения адресов). Ставит в соответствие IP-адресу адрес физического оборудования (МАС-адрес — адрес управления доступом к среде), что позволяет отправлять информацию по IP-адресу, не зная конкретного физического устройства.

• Routing Information Protocol (RIP — Протокол маршрутной информации). Векторный протокол маршрутизации, который в основном используется для обратной совместимости с существующими RIP-сетями. Как и большинство векторных протоколов маршрутизации (которые активно используют широковещательную рассылку для обнаружения близлежащих устройств и маршрутизаторов), RIP заменяется в настоящее время новыми протоколами маршрутизации, которые лучше масштабируются и налагают меньшую дополнительную нагрузку на сетевой трафик.

• Open Shortest Path First (OSPF — Протокол выбора кратчайшего маршрута). Протокол маршрутизации по состоянию связи, который подходит для использования в крупных и очень крупных сетях, характерных для больших предприятий. Протоколы маршрутизации по состоянию связи поддерживают «карту» топологии сети, которую они используют совместно с другими маршрутизаторами. При изменении топологии маршрутизаторы обновляют свою базу данных с информацией о состоянии связи и затем информируют соседние маршрутизаторы об этом изменении топологии, что приводит к снижению доли использования пропускной способности по сравнению с векторными протоколами маршрутизации.

Система доменных имен (DNS)

Система доменных имен (DNS — Domain Name System) была разработана в начале 80-х гг. и в 1984 г. стала официальным методом отображения IP-адресов на имена. С появлением Windows 2000 DNS стала также методом, который используется клиентами для нахождения контроллеров домена с помощью службы Active Directory. (На самом деле для доступа к данным, хранящимся в базе данных Active Directory, клиенты используют протокол LDAP.) Хотя в общую структуру DNS вносились изменения, конечный результат остался таким же, как и в исходном проекте.

Дополнительная информация. Общее описание DNS см. в документе RFC 1591, а конкретные спецификации — в документах RFC 1034 и RFC 1035. В RFC 2136 содержится спецификация динамических обновлений (динамическая DNS), с которой согласуются Windows Server 2003, Windows ХР и Windows 2000.

Пространство доменных имен

Пространство доменных имен описывает древовидную структуру всех доменов, начиная с корневого домена («.») и вплоть до листьев этой структуры. Это иерархическая структура, в которой каждый уровень отделен от вышележащего и нижележащего уровней символом «точка», что позволяет всегда определять местоположение в этом дереве.

До того, как Internet был переведен в систему DNS, все, кому требовалось преобразование чисел в имена, должны были получать через FTP один управляющий файл (Hosts.txt). При дополнениях или изменениях требовалось передавать этот файл в каждую систему. Ясно, что это создавало огромную дополнительную нагрузку в Internet, даже когда эта система была еще очень небольшой.

Система DNS позволила устранить ограничения файлов Hosts.txt за счет поддержки распределенной базы данных.

Корневые домены

Корневые домены — это первый уровень дерева под корнем. Они описывают виды сетей внутри их домена двумя или тремя буквами, такими как .СОМ (для коммерческих доменов) и .EDU для доменов образовательных систем. Первоначально домены были ориентированы на США. Это неудивительно, поскольку создание и администрирование основной части пространства имен первоначально осуществлялось Министерством обороны США.

Но по мере роста Internet этот подход все больше терял смысл, особенно с появлением распределенных баз данных, подобных DNS, позволяющих осуществлять локальное администрирование и управление. К функциональным доменам были добавлены географические домены, такие как .it для Италии, и т.д. Информацию по планированию вашего пространства имен и доменов см. в гл. 3.

Как происходит преобразование (разрешение) имен в адреса

Когда вы щелкаете на ссылке http://www.microsoft.com и ваш браузер пытается подсоединиться к этому сайту, что происходит на самом деле? Каким образом он находит www.microsoft.coml Если ответить коротко, он запрашивает главный сервер DNS, указанный в окне свойств TCP/IP (TCP/IP Properties) на вашей рабочей станции. Но откуда этот сервер DNS знает, где находится данный сайт?

Если вы получили доменное имя через свою компанию веб-хостинга, то это, видимо, было сделано для вас автоматически. Иначе следуйте указаниям вашего регистратора, чтобы ввести адреса двух серверов DNS, содержащих DNS-записи для вашего доменного имени. Если вы используете услуги компании веб-хостинга, это серверы DNS данной компании. Если вы поддерживаете веб-сайт в своей компании, введите адреса двух серверов DNS компании, доступных из Internet, и создайте необходимые DNS-записи на ваших серверах DNS.

Протокол LDAP

Протокол LDAP (Lightweight Directory Access Protocol) используется для доступа к данным в базе данных Active Directory. И здесь для поиска контроллеров домена используется DNS, а протокол LDAP — для доступа к данным Active Directory. LDAP действует поверх TCP/IP, и Active Directory поддерживает обе версии LDAP — версии 2 и 3. Любой продукт, поддерживающий LDAP и согласующийся с этими спецификациями, можно использовать для доступа к данным Active Directory. Более подробную информацию по Active Directory и протоколу LDAP см. в гл. 2.

Протокол DHCP (Dynamic Host Configuration Protocol)

Одна из проблем, с которыми в настоящее время сталкиваются организации, использующие TCP/IP, — это принятие решения о том, как управлять внутренними IP-адресами. Этому предмету уделяется особое внимание в компаниях, которые предоставляют адреса, допустимые для Internet. Но даже если ваша компания использует частную сеть, постоянно выполняемые процедуры управления всеми IP- адресами могут быстро стать настоящим кошмаром для администратора, особенно если вы имеете дело с временно подсоединяемыми компьютерами, такими как лэптопы и удаленные компьютеры. Протокол DHCP обеспечивает более простой способ управления адресами для компьютеров, которые подсоединяются нерегулярно.

DHCP позволяет администратору назначать имеющиеся IP-адреса, только когда это требуется. Мобильный пользователь может подсоединять лэптоп к сети, когда это нужно, и ему автоматически присваивается подходящий адрес.

Как действует протокол DHCP

Чтобы получить IP-адрес, клиентский компьютер отправляет широковещательное НСР-сообшение для раскрытия IP-адреса. Это сообщение получает сервер DHCP, который отвечает, предлагая данному клиенту IP-адрес для использования. Клиент отвечает на первое предложение которое он получает и направляет данному серверу DHCP запрос на предложенный IP- адрес. Сервер DHCP отправляет подтверждение, где сообщает клиенту, что он арендовал IP-адрес на период времени, указанный этим сервером DHCP.

Использование нескольких серверов DHCP

DHCP использует широковещательные сообщения протокола UDP, поэтому серверы DHCP не увидят (и, тем самым, не смогут отправить) запросы клиентов из другой подсети, если между этими двумя подсетями не будет сконфигурирован маршрутизатор для пересылки широковещательных сообщений. В более крупных организациях это означает, что для каждой подсети нужно использовать отдельные серверы DHCP, поскольку широковещательный трафик создает нежелательную нагрузку на средства маршрутизации. Кроме того, вы можете сконфигурировать для каждой подсети второй сервер DHCP в целях резервирования, чтобы ваша сеть могла предоставлять адреса в случае отказа основного сервера DHCP.

Обычно на каждые 10000 клиентов требуется один сервер Информацию по оценке производительности вашей текущей системы см. в гл. 35.

Служба WINS (Windows Internet Name Service)

что обеспечить доступ приложений к сетевым ресурсам в операционной системе Microsoft MS- DOS. Это фактически был основной сетевой API и метод именования для сетей Microsoft, пока не была выпущена система Windows 2000.

Хост-имена NetBIOS могут содержать до 15 символов, и они являются частью Плоского (неструктурированного) пространства имен, поэтому все эти имена должны быть уникальными в сети. Обычно разрешение хост-имен осуществляется с помощью широковещательных запросов, это уменьшает пропускную способность сети.

Глава 17

Реализация управления дисками

При обычных обстоятельствах это была бы объединенная глава по управлению дисками и хранению данных. Однако с появлением Microsoft Windows Server 2003 вопросы хранения данных на компьютере и в сети усложнились для администратора и в то же время стали проще для пользователя. В системе Windows Server 2003 используются как локальные, так и удаленные средства хранения данных, а также съемные накопители, и все это совершенно прозрачным образом для пользователя. В конце концов, пользователя на самом деле не слишком интересует, где хранится файл или программа, — на диске, на ленте или где-то еше в интранет, если он имеет к ним необходимый доступ. В этой главе рассматриваются более традиционные задачи управления дисками, которые можно выполнять в Microsoft Windows 2000 и Windows Server 2003, и в следующей главе рассматриваются менее традиционные методы хранения, которые можно теперь использовать.

Терминология, связанная с дисками

Прежде чем переходить к деталям управления дисками и средств хранения данных, рассмотрим некоторые определения.

• Физический дисковод (Physical drive). Собственно жесткий диск, включая корпус, электронику, «тарелки» диска и т.д. Это не столь уж важно для администратора дисков.

• Раздел (Partition). Часть жесткого диска. Во многих случаях это целиком пространство на жестком диске, но не обязательно.

• Единичный блок (Allocation unit). Минимальная единица управляемого дискового пространства на жестком диске или логическом томе. Его называют также кластером.

• Основной раздел (Primary Partition). Часть жесткого диска, которая помечена как

потенциально загрузочный логический диск для операционной системы. MS- DOS может поддерживать только один основной раздел, но Microsoft Windows NT, Windows 2000 и Windows Server 2003 могут поддерживать несколько таких разделов. На любом жестком диске может содержаться не более четырех основных разделов.

• Дополнительный раздел (Extended partition). Незагрузочная часть жесткого диска, которую можно разбить на логические диски. На одном жестком диске может быть только один дополнительный раздел, но его можно разбить на несколько логических дисков.

• Расширенный том (Extended volume). Понятие, аналогичное составному тому (иногда они рассматриваются как синонимы); это динамический том, который расширен по сравнению с его исходным размером. Если для него используются

части более чем одного физического диска, то его правильнее называть составным томом.

Логический диск (Logical drive). Участок или раздел жесткого диска как отдельная единица. Например, дополнительный раздел может быть разбит на несколько логических дисков.

Логический том (Logical volume). Еще одно название логического диска.

Базовый диск (Basic disk). Традиционный дисковый накопитель, разбитый на один или несколько разделов с логическим диском в основном разделе (если он имеется) и одним или несколькими логическими дисками в дополнительном оазделе. Базовые диски не поддерживают наиболее развитые функции Disk Management (Управления дисками), но их можно во многих случаях обновить (преобразовать) до динамических дисков.

Динамический диск (Dynamic disk). Управляемый с помощью Disk Management жесткий диск, который можно использовать для создания различных томов.

Том (Volume). Отдельная единица дискового пространства, состоящая из одного или нескольких участков одного или нескольких динамических томов.

Простой том (Simple volume). Эквивалент раздела для Disk Management. Как части одного динамического диска ему можно присвоить отдельную букву-обозначение накопителя или не присваивать это обозначение; его можно присоединять (монтировать) в нескольких точках монтирования.

RAID (матрица независимых дисковых накопителей с избыточностью — redundant array of independent disks). Комплекты из нескольких жестких дисков в виде матрицы, обеспечивающие увеличение размера томов, отказоустойчивость и повышенную производительность; поставляются на различных уровнях, таких RAID- 0, RAID-1, RAID-5 и т.д. Увеличение номера не означает более высокой производительности или отказоустойчивости, а просто различные методы выполнения работы.

Составной том (Spanned volume). Набор частей жестких дисков, объединенных в один адресуемый блок. Составной том форматируется как один диск, и ему может быть присвоена буква-обозначение диска, но он охватывает части нескольких физических дисков. Составной том, который иногда называют расширенным томом, не обеспечивает никакой отказоустойчивости и увеличивает подверженность отказам, но он позволяет более эффективно использовать свободное пространство на жестких дисках.

Том с чередованием (Striped volume). Подобно составному тому, том с чередованием объединяет части нескольких жестких дисков в один блок. Но для тома с чередованием используется специальное форматирование для равномерного распределения информации по частям с целью увеличения производительности. Том с чередованием не обеспечивает никакой отказоустойчивости и реально увеличивает подверженность отказам, но он обеспечивает более высокую скорость, чем составной том или отдельный диск. Набор с чередованием часто называют RAID- 0, и этот нулевой номер соответствует чередованию без избыточности.

Зеркальный том (Mirror volume). Пара динамических томов, содержащих одинаковые данные и представляемых как одно устройство. Для зеркального отражения могут использоваться два диска на одном контроллере жестких дисков или на отдельных контроллерах, что иногда называют дуплексированием. В случае отказа на одном из дисков второй жесткий диск начинает действовать отдельно, Продолжая обеспечивать полный доступ к данным, хранящимся на этом диске. Что обеспечивает высокий уровень отказоустойчивости. Этот метод называется RAID-1.

Том RAID-5. Подобно тому с чередованием, этот том объединяет части нескольких жестких дисков в один блок с равномерной записью данных во все части. Но он также записывает информацию о четности для каждой части в другую часть что обеспечивает возможность восстановления в случае отказа одного из дисков. Том RAID-5 обеспечивает превосходную производительность для операций чтения, но существенно медленнее, чем другие существующие устройства для операций записи.

Один большой дорогостоящий диск (SLED — single large expensive disk). Эта стратегия теперь используется редко; она противоположна стратегии RAID. Вместо использования нескольких недорогих жестких дисков и обеспечения отказоустойчивости за счет избыточности вы покупаете самый «лучший» жесткий диск. который можете себе позволить, и доверяете ему всю сеть. Если это вас не прельщает, то вы правы. Это действительно не слишком удачная идея.

Обзор возможностей управления дисками (оснастка Disk Management)

Хранение данных на жестком диске является обычным методом долгосрочного хранения для современных компьютеров от мэйнфрейма до настольного компьютера, и это вряд ли изменится даже с учетом более развитых средств хранения, включенных в Windows Server 2003. В данном разделе дается обзор каждого из этих новых средств.

RAID

RAID (матрица независимых дисковых накопителей с избыточностью) — это термин, используемый для описания метода, который из высокотехнологичного решения, доступного только «посвященным», превратился в обычное средство для большинства серверов. Еще семь-восемь лет назад о RAID знали немногие, хотя первая статья с определением RAID была написана в 1988 г. До недавнего времени в большинстве систем с дорогими высококачественными жесткими дисками приходилось часто выполнять резервное копирование. Резервное копирование по-прежнему является критически важным средством, но теперь вы можете использовать одну или другую форму RAID, чтобы обеспечить обширную защиту от сбоев жестких дисков. Кроме того, эта защита обходится намного дешевле, чем при использовании больших дисков для серверов.

Технология RAID может быть реализована на программном или аппаратном уровне. При реализации на аппаратном уровне поставщик оборудования предоставляет интерфейс для администрирования матриц и драйверов с целью поддер*101 различных операционных систем, с которыми, возможно, придется работать. СУ’ шествуют определенные преимущества в использовании аппаратно поддерживав мых RAID, но это обходится недешево.

В Windows Server 2003 включена превосходная и гибкая программная реализация RAID уровней 0, 1 и 5. Она никоим образом не охватывает все возможности, но вполне достаточна для многих целей.

§ Диски для замены в процессе работы и горячего резервирования, что позволяв практически мгновенно заменять диски в случае отказа.

§ Интегрированный подход к кэшированию дисков для повышения производительности дисков.

§ Отдельная выделенная система, выполняющая всю обработку, что повышает производительность в целом.

§ Повышенная гибкость и дополнительные уровни RAID, такие как RAID-10 (называемые также RAID 0+1), сочетающие чередование (RAID-0) и зеркальное отражение (RAID-1), что обеспечивает более быстрый доступ по чтению и записи с полной избыточностью.

Не все аппаратно поддерживаемые системы RAID обеспечивают в полной мере эти возможности, но все они обладают потенциалом для повышения надежности и производительности в целом для вашей подсистемы жестких дисков. Как таковые они могут предусматриваться как средство для критически важного сервера.

Типы сетевой инфраструктуры:

Ethernet. Протокол локальной сети. Ethernet поддерживает передачу данных со скоростью 10 Мбит/с и использует шинную топологию и толстый или тонкий коаксиальный кабель, волоконно-оптический кабель либо витую пару. Более современная версия Ethernet, Fast Ethernet, поддерживает передачу данных со скоростью 100 Мбит/с, а в еще более новой версии, Gigabit Ethernet, — со скоростью 1000 Мбит/с.

В каждом кадре Ethernet указан адрес как отправителя, так и получателя. Тем не менее технология Ethernet широковещательная, то есть каждая станция видит все передаваемые по соединительному кабелю кадры. Предполагается, что «честная» рабочая станция игнорирует кадры, адресованные не ей, но у сетевых адаптеров существует так называемый смешанный режим работы (promiscuous mode), когда все принимаемые станцией кадры, в том числе и «чужие», передаются программному обеспечению верхнего уровня. Перевести станцию в этот режим могут как законные пользователи (например, для работы анализаторов протоколов), так и сетевые хакеры.

Обычно в сетях Ethernet используют топологии «шина» или «звезда». Для соединения нескольких шин (или сетей) применяются коммутаторы и мосты Ethernet. Они пересылают кадры, адресованные рабочим станциям в другой сети. Коммутаторы и мосты уменьшают зоны, в которых возникают коллизии, и позволяют более эффективно использовать ресурсы сети для осмысленного трафика (того, что не приводит к коллизиям). Для соединения узлов Ethernet используют кабели различных типов. В таблице перечислены некоторые из них, а также максимальные длины сегментов.

| Тип кабеля | Максимальная длина сегмента, м |

| lOBaseT | |

| 10Base2 | |

| 10Base5 |

RDDI

Ethernet работает с данными, реализованными в виде пакетов (фреймов)

CRC-Контрольная сумма для проверки целостности кадра.

Cmd: ipconfig /all показывает мак адреса всех сетевых адаптеров на вашем компьютере.

Token ring (кольцевая сеть с маркерным доступом). Тип компьютерной сети, в которой компьютеры соединены «по кругу». Маркер (token), то есть специальный набор битов, перемещается по кругу. Когда определенному компьютеру нужна связь с другим компьютером, он «перехватывает» маркер, присоединяет к нему сообщение, и маркер продолжает перемещаться по кругу, оставляя это сообщение в указанном месте.

TokenRing

Технология передачи маркера (token ring) содержит два основных стандарта. Первый — сеть TokenRing от IBM, для компании IBM она остается основной технологией локальных сетей. Второй — стандарт IEEE 802.5, разработанный Институтом инженеров в области электроники и электротехники (Institute of Electrical and Electronics Engineers, IEEE)

Локальная сеть стандарта IEEE 802.5 основана на топологии «кольцо», а для определения очередности передачи информации используется короткое сообщение — маркер (token). (Кадр в такой сети состоит из маркера и данных, например, пользовательских или управляющих.) Маркер циркулирует по кольцу, и только владеющая им рабочая станция может передавать данные. Рабочая станция, получившая маркер, но не желающая пересылать данные, просто отправляет его дальше. Сравните, сетевой стандарт Ethernet не имеет такого механизма, то есть рабочие станции Ethernet не предотвращают коллизии, а обнаруживают их во время передачи. В сети же с передачей маркера коллизий возникнуть не может. «Занятый» маркер (он имеет пометку «занято» и используется для переноса полезной информации) циркулирует до тех пор, пока не достигнет адресата. Затем он следует обратно к передающей рабочей станции, которая удаляет сообщение, снимает пометку и отправляет в кольцо уже «свободный» маркер.

FDDI

Оптоволоконная технология FDDI (Fiber Distributed Data Interface) все чаще применяется в сетях — в основном для магистральных систем, соединяющих несколько локальных сетей. Благодаря скорости передачи данных 100 Мбит/с, FDDI также используется для высокоскоростной связи между большими и/или быстрыми компьютерами.

Стандарт FDDI, принятый ANSI (American National Standards Institute) и ISO, определяет физический уровень (модели ISO/OSI) с использованием оптоволоконного кабеля в локальной сети топологии «двойное кольцо». (Стандарты ANSI и ISO полностью совместимы между собой.) Двойные кольца обеспечивают отказоустойчивость. Каждая станция FDDI подключена к двум кольцам, так называемым первичному и вторичному. При одиночном сбое возможно изолировать отказавшую станцию. Несколько сбоев иногда приводят к разбиению кольца на изолированные фрагменты, не способные к взаимодействию друг с другом. Также стандарт FDDI определяет протокол доступа к среде, в котором используется механизм передачи маркера. Каждая станция FDDI имеет уникальный 6-байтный адрес.

Линии Т1 /ТЗ

Линии Т1/ТЗ традиционно применяют для соединения двух значительно удаленных локальных сетей. Данные по Т1 проходят со скоростью 1,544 Мбит/с, а по ТЗ — до 44,763 Мбит/с. Линия Т1 состоит из 24 каналов по 64 кбит/с, их можно использовать для разных целей. Например, по одним передавать голосовую информацию, а по другим какую- ] то еще, в том числе графику и видео. В настоящее время линии Т1 стали использоваться для подключения серверов Интернета к поставщикам услуг, особенно небольшими организациями, содержащими свои собственные Web-узлы.

ISDN

Широко применяемая операторами общественной телефонной связи 1 (telephone carrier), Цифровая сеть интегрированных услуг (Integrated Services Digital Network, ISDN) — это семейство созданных CCITT протоколов, ориентированных на создание полностью цифровой всемир- J ной сети передачи данных. Линия от подписчика до местной коммута- j ционной станции, магистральные линии между коммутационными станциями и местная линия к адресату — цифровые, поэтому ISDN не требует ни одного аналого-цифрового преобразования. Кроме того, сеть | ISDN обеспечивает большую полосу пропускания, чем обычная (аналоговая) телефонная сеть, и позволяет одновременно пересылать голосо-1 вые и другие данные (например, компьютерные, музыкальные или видео). Еще одно преимущество сети ISDN — высокая скорость установления соединения, она в 5 или 6 раз выше, чем для обычных телефонных линий.

Беспроводные соединенияWiFi- Wi-Fi — торговая марка Wi-Fi Alliance для беспроводных сетей на базе стандарта IEEE 802.11

Позволяет осуществлять связь беспроводной сети и сети Ethernet

Обычно схема Wi-Fi сети содержит не менее одной точки доступа и не менее одного клиента. Также возможно подключение двух клиентов в режиме точка-точка (Ad-hoc), когда точка доступа не используется, а клиенты соединяются посредством сетевых адаптеров «напрямую». Точка доступа передаёт свой идентификатор сети (SSID-уникальный идентификатор сети) с помощью специальных сигнальных пакетов на скорости 0,1 Мбит/с каждые 100 мс. Зная SSID сети, клиент может выяснить, возможно ли подключение к данной точке доступа.

Преимущества Wi-Fi

- Позволяет развернуть сеть без прокладки кабеля, что может уменьшить стоимость развёртывания и/или расширения сети. Места, где нельзя проложить кабель, например, вне помещений и в зданиях, имеющих историческую ценность, могут обслуживаться беспроводными сетями.

- Позволяет иметь доступ к сети мобильным устройствам.

- Wi-Fi устройства широко распространены на рынке. Гарантируется совместимость оборудования благодаря обязательной сертификации оборудования с логотипом Wi-Fi.

- Излучение от Wi-Fi устройств в момент передачи данных на два порядка (в 100 раз) меньше, чем у сотового телефона.

Недостатки Wi-Fi

- Трудно контролировать физический доступ к беспроводной сети

- В диапазоне 2.4 GHz работает множество устройств, таких как устройства, поддерживающие Bluetooth, и др, и даже микроволновые печи, что ухудшает электромагнитную совместимость.

- Реальная скорость передачи данных в Wi-Fi сети всегда ниже максимальной скорости, заявляемой производителями Wi-Fi оборудования. Реальная скорость зависит от многих факторов: наличия между устройствами физических преград (мебель, стены), наличия помех от других беспроводных устройств или электронной аппаратуры, расположения устройств относительно друг друга и т.п

- Количество одновременно-наблюдаемых Wi-Fi сетей в одной точке не может быть больше количества используемых каналов, то есть 13 каналов/сетей (в России данное ограничение всё чаще ощущается в многоквартирных домах).

- Стандарт шифрования WEP может быть относительно легко взломан[8] даже при правильной конфигурации (из-за слабой стойкости алгоритма).

- Новые устройства поддерживают более совершенный протокол шифрования данных WPA и WPA2(WIFI PROTECTED ACCESS) Обе схемы требуют более стойкий пароль, чем те, которые обычно назначаются пользователями,поэтому рекомендуется использовать сложные цифро-буквенные пароли для того, чтобы максимально усложнить задачу подбора пароля.

В публичных сетях типа MCDonald’s и домашних сетях используется пароль VPA PSK основанный на ьуханизме аутификации посредством секретного ключа, который вводится на точке доступа и на клиенте.

Метод сокрытия SSID-название сети скрыто и чтобы подключиться к сети нужно ввести не только пароль, но и название сети (SSID-ее идентификатор) Сеть о себе не кричит!

В корпоративных сетях используется механизм VPA Enterprise, основанный на выпуске сертификата для пользователя. Аутентификация осуществляется на основе открытого ключа.

Инфраструктура открытых ключей (англ. PKI — Public Key Infrastructure) — технология аутентификации с помощью открытых ключей. Это комплексная система, которая связывает открытые ключи с личностью пользователя посредством удостоверяющего центра (УЦ).

В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

- закрытый ключ известен только его владельцу;

- удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ;

- никто не доверяет друг другу, но все доверяют удостоверяющему центру;

- удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

Криптография:

Ключевая пара — это набор, состоящий из двух ключей: закрытого ключа (private key) и открытого ключа (public key). Эти ключи создаются вместе, являются комплементарными по отношению друг к другу (то, что зашифровано с помощью открытого ключа можно расшировать, только имея закрытый ключ, а подпись сделанную с помощью закрытого ключа можно проверить используя открытый ключ).

Создаётся пара ключей либо центром выдачи сертификатов (удостоверяющим центром), по запросу пользователя, или же самим пользователем с помощью специального программного обеспечения. Пользователь делает запрос на сертификат, после чего, после процедуры идентификации пользователя, центр выдаёт ему сертификат со своей подписью. Эта подпись свидетельствует о том, что данный сертификат выдан именно этим центром выдачи сертификатов и никем другим.

Закрытый ключ используется для подписи данных, открытый ключ в свою очередь используется для шифрования данных. Открытый ключ известен всем, а закрытый ключ хранится в тайне. Владелец закрытого ключа всегда хранит его в защищённом хранилище и ни при каких обстоятельствах не должен допустить того, чтобы этот ключ стал известным злоумышленникам или другим пользователям. Если же закрытый ключ всё таки станет известен злоумышленникам, то он считается скомпрометированным и должен быть отозван и заменен. Только владелец закрытого ключа может подписать данные, а также расшифровать данные, которые были зашифрованы открытым ключом, соответствующим закрытому ключу владельца. Подпись на данных или письме гарантирует авторство полученной информации и то, что информация в процессе передачи не подверглась изменениям. Подпись двоичного кода гарантирует, что данное программное обеспечение действительно произведено указанной компанией и не содержит вредоносного кода, если компания это декларирует.

Терминология PKI

Из всего выше сказанного можно выделить некоторые пункты, а также добавить новые, для того чтобы определить основные термины, используемые в PKI. Итак, в PKI используются термины:

сертификат

электронный документ, который содержит электронный ключ пользователя, информацию о пользователе, удостоверяющую подпись центра выдачи сертификатов и информацию о сроке действия сертификата.

закрытый ключ

ключ, хранящийся в безопасном хранилище, созданный с использованием алгоритмов шифрования, имеющий свой уникальный электронный отпечаток и использующийся для получения зашифрованных данных и подписи данных

открытый ключ

ключ, созданный в паре с закрытым ключом, имеющем такой же электронный отпечаток, как и закрытый ключ, которому он соответствует, используется для шифрования данных и проверки подписи

электронный отпечаток (fingerprint)

это информация при помощи которой можно проверить, является ли полученный открытый ключ именно тем, который был отослан отправителем. Электронные отпечатки открытого и закрытого ключа одной пары идентичны, поэтому сверив отпечаток полученного ключа (например, по телефону) с отпечатком закрытого ключа отправителя, можно установить соответствие открытого ключа закрытому.

подписанные данные

данные, подписанные при помощи закрытого ключа пользователя

зашифрованные данные

данные, зашифрованные при помощи открытого ключа пользователя

Терминология PKI

Из всего выше сказанного можно выделить некоторые пункты, а также добавить новые, для того чтобы определить основные термины, используемые в PKI. Итак, в PKI используются термины:

сертификат

электронный документ, который содержит электронный ключ пользователя, информацию о пользователе, удостоверяющую подпись центра выдачи сертификатов и информацию о сроке действия сертификата.

закрытый ключ

ключ, хранящийся в безопасном хранилище, созданный с использованием алгоритмов шифрования, имеющий свой уникальный электронный отпечаток и использующийся для получения зашифрованных данных и подписи данных

открытый ключ

ключ, созданный в паре с закрытым ключом, имеющем такой же электронный отпечаток, как и закрытый ключ, которому он соответствует, используется для шифрования данных и проверки подписи

электронный отпечаток (fingerprint)

это информация при помощи которой можно проверить, является ли полученный открытый ключ именно тем, который был отослан отправителем. Электронные отпечатки открытого и закрытого ключа одной пары идентичны, поэтому сверив отпечаток полученного ключа (например, по телефону) с отпечатком закрытого ключа отправителя, можно установить соответствие открытого ключа закрытому.

подписанные данные

данные, подписанные при помощи закрытого ключа пользователя

зашифрованные данные

данные, зашифрованные при помощи открытого ключа пользователя

Электронно-цифровая подпись (ЭЦП)

Сторона А формирует ЭЦП документа и отправляет документ стороне Б. Сторона Б запрашивает сертификат открытого ключа стороны А у удостоверяющего центра, а также информацию о действительности сертификата. Если сертификат стороны А действителен и проверка ЭЦП прошла успешно, значит документ был подписан стороной А, а не кем-то другим.

Статьи к прочтению:

Что такое IP-адрес, маска, хост, адрес сети. Основы

Похожие статьи:

-

Онфигурация файл-сервера для 2 сети.

рактическая работа №1 ОБЗОР СЕТЕВЫХ ОПЕРАЦИОННЫХ СИСТЕМ Большое разнообразие типов компьютеров, используемых в вычислительных сетях, влечет за собой…

-

1) Понятие компьютерная сеть. Применение компьютерных сетей: достоинства и недостатки. Компьютерная сеть (вычислительная сеть, сеть передачи данных) —…