Предварительное исследование

Хакер по-разному проводит предварительное исследование. Некоторые начинают атаку сразу же, без всякой разведки и точного определения цели, если находят систему, подключенную к сети. После проведения предварительного зондирования атака обычно выполняется со взломанных систем, чтобы хакер мог замести следы.

Предварительное исследование через интернет

Чаще всего хакеры выполняют скрытое сканирование диапазона адресов, называемое половинным IP-сканированием. С его помощью выявляются системы, находящиеся в данном диапазоне, и службы, доступные в этих системах. При скрытом сканировании выполняется также развернутая отправка пинг-запросов в этом диапазоне адресов, т. е. отправка пинг-запроса по каждому адресу и просмотр полученных ответов.

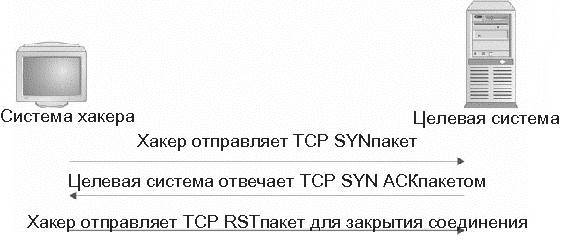

При выполнении скрытого сканирования хакер обычно отправляет TCP SYN-пакет по IP-адресу и ждет TCP SYN АСК-ответ. При получении ответа он посылает TCP RST-пакет для сброса соединения прежде, чем оно закроется (рис. 4.8). Во многих случаях это позволяет скрыть попытки проникновения от службы регистрации событий целевой системы.

Рис. 4.8. Скрытое сканированиеl

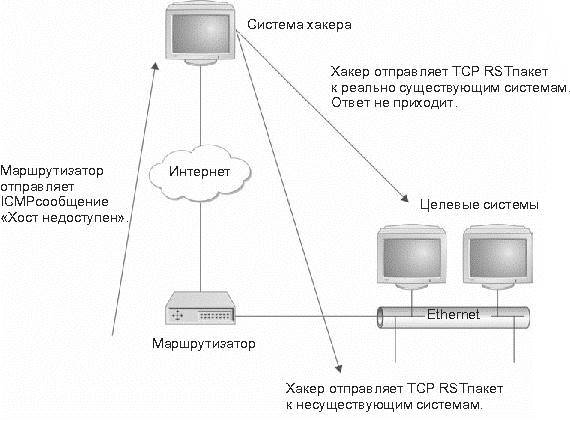

Разновидностью скрытого сканирования является сканирование со сбросом соединения (reset scan), при котором хакер посылает TCP RST-пакет по IP-адресу. Обычно этот пакет не вызывает никаких действий на системе-получателе, и на него не приходит ответ. Однако если указанная система не существует, то маршрутизатор сети, которой принадлежит адрес получателя, ответит ICMP-сообщением: Хост недоступен (рис. 4.9). Имеются другие способы сканирования, дающие схожий результат. Следует заметить, что сканирование со сбросом соединения выявляет системы, находящиеся в сети, но не позволяет определить выполняемые на них службы, как это делает скрытое сканирование.

Рис. 4.9. Сканирование со сбросом соединения

Примечание

Существуют способы скрытого сканирования, позволяющие определить открытые порты. Обычно они выполняются посредством передачи трафика к определенным портам. Если порт закрыт, он ответит RST-пакетом, в противном случае ответа получено не будет.

Иногда хакер выполняет предварительное исследование в несколько этапов. Сначала он выбирает имя домена (обычно произвольно) и начинает зонную передачу DNS, направленную к этому домену. Зонная передача регистрирует все системы и IP-адреса домена, известные DNS. Получив этот список, хакер запускает инструментальные средства типа Queso или Nmap для определения операционной системы потенциального объекта атаки. Скрытое сканирование выявит службы, выполняющиеся в системе, и эти данные используются для реальных атак.

Статьи к прочтению:

- Предварительное исследование сферы деятельности

- Преимущества и проблемы при работе с потоками выполнения

Предварительное исследование грунта

Похожие статьи:

-

Предварительное исследование сферы деятельности

Понимание сферы деятельности организации очень важно для хакера. Он должен знать, как используются компьютерные системы, где размещена ценная информация…

-

Повторить стандарт WI-FI, режимы работы рабочих станций. Рабочее задание 1.2.1 Установка драйвера сетевого адаптера. 1.2.2 Организация соединения…